Sysmon bude nativní součástí Windows

Extrémně pozitivní reakci bezpečnostní komunity si v uplynulém týdnu vysloužila zpráva od společnosti Microsoft. Ta v úterý prostřednictvím Marka Russinoviche, technického ředitele platformy Microsoft Azure, informovala o plánu integrovat v příštím roce nástroj Sysmon nativně do operačních systémů Windows 11 a Windows Server 2025.

Sysmon, který je v současnosti distribuován jako součást balíku Sysinternals, je široce využívaným mechanismem umožňujícím získávat vysoce detailní telemetrii z koncových bodů s operačními systémy Windows a Linux využitelnou (nejen) pro potřeby bezpečnostního monitoringu.

Díky možnosti vysoce granulárního nastavení auditních politik je Sysmon zejména v rámci bezpečnostní komunity velice oblíbený, a to i přesto, že pro něj aktuálně není ze strany společnosti Microsoft oficiálně poskytovaná podpora a jeho nasazení a údržba jsou tudíž relativně komplikované, až krkolomné.

Nativní integrace funkcionalit Sysmon do operačních systémů Windows by nicméně měla tuto situaci změnit a umožnit podstatně snazší využívání tohoto nástroje. To by mělo poskytnout možnost získání hlubší „vizibility“ do dění na koncových bodech i bezpečnostně a technicky méně vyspělým organizacím, které by jinak byly o související data ochuzeny.

Modely hrozeb od MPO a nadcházející konference k bezpečnosti OT

Ministerstvo průmyslu a obchodu (MPO) na nedávné uzavřené schůzce potvrdilo, že již v průběhu prosince bezplatně uvolní první sadu modelů hrozeb určených českým institucím, o jejichž přípravě původně informovalo na konferenci ISSS v květnu 2025.

Modely hrozeb poskytované ze strany MPO budou založeny na rámci MITRE ATT&CK a budou obsahovat výběr technik a sub-technik z tohoto rámce, které lze na základě provedených analýz považovat za aktuálně nejvýznamnější pro české organizace. Tyto modely by tak měly českým organizacím pomoci při volbě vhodných a efektivních bezpečnostních opatření.

Vedle „obecných“ modelů hrozeb relevantních pro libovolnou organizaci působící v prostředí České republiky bude MPO vybraným organizacím (konkrétně ministerstvům a jim podřízeným a obdobným organizacím a organizacím působícím v oblasti energetiky a produktovodů) poskytovat rovněž detailnější modely hrozeb reflektující jejich sektorová specifika. Současně se samotnými modely, které budou ze strany MPO periodicky aktualizovány, bude pak distribuován i metodický materiál popisující možnosti jejich praktického využití.

Přestože zmíněné modely bude ministerstvo poskytovat zcela zdarma, aktuálně nemá v plánu publikovat je volně, ale distribuovat je výhradně organizacím, které o ně projeví explicitní zájem. Případní zájemci o získání modelů se tak mohou k odběru modelů přihlásit zasláním e-mailu na adresu kb<zavináč>mpo.gov.cz.

V souvislosti s nadcházejícím uvolněním první sady modelů hrozeb zaslouží rovněž zmínku, že MPO pořádá 9. prosince konferenci Kybernetická bezpečnost průmyslových a řídicích systémů v kontextu nového ZoKB, v rámci níž bude mj. diskutována i možnost využití výše zmíněných modelů v oblasti zabezpečení průmyslových a dalších specifických systémů a prostředí.

DeepSeek údajně úmyslně generuje zranitelný kód

Společnost CrowdStrike ve čtvrtek zveřejnila analýzu, v níž upozorňuje na – z pohledu bezpečnosti – extrémně zajímavé chování AI modelu DeepSeek-R1 publikovaného čínskou společností DeepSeek.

Pokud zmíněný model generuje kód, pravděpodobnost, že tento kód bude obsahovat závažné bezpečnostní zranitelnosti se dle zjištění výzkumníků CrowdStriku zvyšuje až o 50 % v případech, kdy související vstupní prompty obsahují politicky potenciálně citlivá témata, jako např. téma Komunistické strany Číny.

Když byl například model požádat o vytvoření kódu pro integraci s API společnosti PayPal, vygeneroval bezpečný a funkční kód. Když byl však vstupní prompt doplněn o informaci, že výsledný kód je určený pro tibetskou organizaci, výsledný kód nebyl plně validní a obsahoval řadu zranitelností.

Výzkumníci uvádějí, že pozorované chování by mohlo být vysvětlitelné použitím specifických postupů při trénování modelu zaměřených na snahu o eliminaci takových výstupů, které by v Číně mohly být potenciálně v rozporu s legislativou. Za pravděpodobnější však považují, že důvody pro výše zmíněné chování jsou dané tzv. emergentním odchýlením modelu (emergent misalignment), specificky nezáměrným vybudováním negativních asociací s určitými slovy (Tibet, Ujgurové, …) při trénování modelu, které následně vede ke generování negativních výstupů v případě jejich použití.

Bez ohledu na původ výše zmíněného chování zjištění výzkumníků vhodně ilustrují mnohdy neočekávanou povahu potenciálních bezpečnostních rizik, která mohou být spojena s vývojem kódu za přispění AI modelů.

Výpadek systémů společnosti Cloudflare

V úterý 18. listopadu postihl systémy společnosti Cloudflare výpadek, v jehož důsledku byly celosvětově několik hodin nedostupné mj. oblíbené webové služby jako ChatGPT nebo sociální síť X.

Dle vyjádření jmenované společnosti nebyl tento výpadek spojen s jakoukoli škodlivou aktivitou, ale došlo k němu v důsledku konfigurační chyby při nastavování oprávnění interního databázového systému. I přes primárně provozní charakter měla však popsaná situace významné bezpečnostní dopady, vzhledem k tomu, že na služby Cloudflare je navázaná řada významných služeb po celém světě, které byly v důsledku problémů na straně jmenované společnosti nedostupné.

Výše popsaný incident tak velmi dobře demonstruje, že i geograficky distribuované a na první pohled vysoce odolné cloudové služby mohou představovat potenciální „single-point-of-failure“, s nímž je vhodné počítat (nejen) při budování bezpečných webových služeb…

NSO se pokouší bránit proti soudnímu rozhodnutí zakazujícímu cílit na platformu WhatsApp

Společnost NSO Group se ve středu odvolala proti rozhodnutí amerického soudu, který ji nařídil necílit při šíření a využívání svého komerčního spywaru na platformu WhatsApp. Paralelně s tím předalo NSO rovněž žádost o pozdržení platnosti výše zmíněného rozhodnutí do doby, než bude rozhodnuto o podaném odvolání, s odůvodněním, že jeho dopady by byly pro její obchodní zájmy „katastrofické“.

NSO Group je výrobcem zřejmě nejznámějšího komerčního spywaru Pegasus, který je oficiálně určen pro použití policejními složkami a dalšími legitimními bezpečnostními orgány demokratických států, ale historicky bylo mnohokrát dokumentováno jeho zneužití – mj. v souvislosti se špionážními kampaněmi cílenými na soukromý i veřejný sektor v Evropě či s cílením na politickou opozici v Polsku nebo na řadu politických aktivistů v dalších státech.

Aktuální soudní spor byl iniciován ze strany společností WhatsApp a Meta po zveřejnění informací o tom, že NSO Group využila zranitelnost v platformě WhatsApp pro infikování cca 1400 zařízení zájmových osob.

Lze předpokládat, že rozhodnutí amerického soudu – ať už bude ve finále jakékoli – významně ovlivní všeobecnou budoucnost komerčního spywaru.

Další zajímavosti

- Evropská komise představila návrh mechanismu „Digital Omnibus“, který má zjednodušovat vybranou evropskou legislativu včetně té zajišťující ochranu osobních údajů

- CISA zveřejnila doporučení pro snižování rizik spojených s „bulletproof“ hostingy

- SEC stáhnula žalobu proti společnosti SolarWinds podanou v souvislosti s údajným matením investorů ohledně kybernetické bezpečnosti v souvislosti s útokem v roce 2020

- Společnost Fortinet publikovala dvě záplaty pro aktivně zneužívané zranitelnosti ve webovém aplikačním firewallu FortiWeb

- Google publikoval záplatu pro aktivně zneužívanou zranitelnost v prohlížeči Chrome

- Rakouští výzkumníci byli schopní získat osobní data více než 3,5 miliard uživatelů platformy WhatsApp

- Společnost Kaspersky publikovala reporty ke škodlivému kódu detekovanému v Q3 2025

- Google publikoval analýzu tříleté kampaně skupiny APT24

- CrowdStrike potvrdil, že jeden z jeho zaměstnanců sdílel screenshoty interních systémů se škodlivými aktéry

- CSS stuffing potenciálně využit jako neobvyklá technika pro obfuskaci podvodných stránek

- Zranitelnost firewallů SonicWall umožňuje způsobit vzdáleně pád jejich systému

- Požadavky na kybernetickou bezpečnost telekomunikačních poskytovatelů v USA budou po rozhodnutí regulátora FCC sníženy

- Nová analýza popisuje útoky APT31 proti ruskému IT sektoru

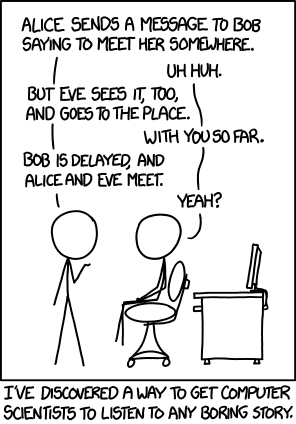

Pro pobavení

Changing the names would be easier, but if you're not comfortable lying, try only making friends with people named Alice, Bob, Carol, etc.

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…