Únik dat z Indické směnárny kryptoměn

Útočníci odcizili citlivá data více než 320 000 uživatelů kryptoměnové směnárny Buyucoin. Data, která byla následně vystavena na Dark webu, obsahovala mj. jména, e-maily, telefonní čísla, zašifrovaná hesla, detaily peněženky, objednávek a bankovní detaily a čísla pasů. Velikost uniklé MongoDB je 6GB.

Botnet Dreambus napadající linuxové servery

Výzkumníci firmy Zscaler nedávno analyzovali variantu botnetu SystemdMiner zvanou Dreambus Botnet, která se skládá z binárek formátu ELF a z shell skriptů. Botnet má modulární architekturu a dokáže se šířit i v privátních sítích, neboť skenuje adresový prostor dle RFC 1918, ve kterém hledá zranitelné systémy včetně slabých hesel a zranitelností SSH. Napadené systémy komunikují s C2 serverem, přes protokol DNS-over-HTTPS, což je pro malware neobvyklé. C2 server pro Dreambus je umístěn na TORu, což znesnadňuje jeho převzetí.

Severokorejští hackeři útočí

V minulém týdnu Google upozornil na to, že probíhá kampaň proti výzkumníkům, kteří se podílejí na výzkumu a odhalování zranitelností. Cílem útočníků je, jak se zdá, získat kusy kódu, které vyvíjejí výzkumníci k prokázání ještě nezveřejněných zranitelnosti a které by následně byly zneužitelné proti zranitelným cílům. Útočníci využívali sociální inženýrství, kde pod záminkou spolupráce na výzkumu zranitelnosti nabízeli Visual Studio Project, který kromě zmíněné zranitelnosti obsahoval malware, který za účelem provádění příkazů na infikovaném systému navázal spojení s C2 serverem.

Pokud se považujete za cílovou skupinu potenciálních obětí útočníků, je doporučeno oddělit vaše aktivity (prohlížení webu, interakce s členy komunity, přijímání souborů od jiných a vlastní výzkum) s použitím různých fyzických nebo virtuálních strojů.

Bezpečnostní chyba v programu sudo

Jak již zde bylo psáno, objevila se bezpečnostní chyba v programu sudo označovaná jako CVE-2021–3156, která dovoluje libovolnému místnímu uživateli získat oprávnění superuživatele root.

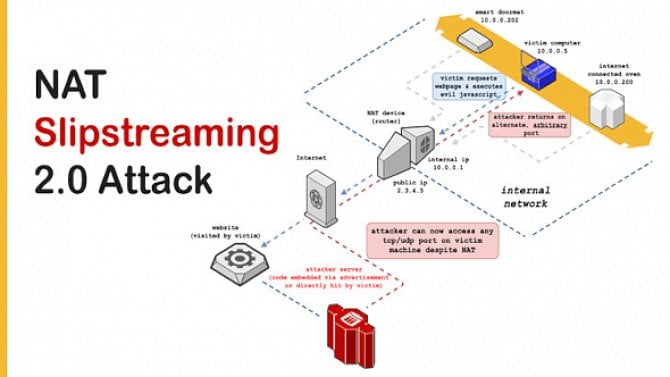

Nový útok na vnitřní sítě

Dle posledních výzkumů byla objevena nová varianta útoku typu NAT Slipstreaming, která může být zneužita ke kompromitaci a odhalení libovolného zařízení ve vnitřní síti. Jak oznámila bezpečnostní firma Armis, nový útok označovaný jako CVE-2020–16043 a CVE-2021–23961 je postaven na již zveřejněné technice obejití routerů a firewallů za účelem získání přístupu k zařízením ve vnitřní síti.

Zjednodušeně řečeno samotný útok pomocí JavaScriptu začíná tak, že oběť navštíví zlomyslný web a následně je zneužita ALG (aplikační brána) na routeru/firewallu k průchodu paketů typu SIP nebo H.323. Na zalepení chyb byly vydány nové verze prohlížečů:

- Chrome v87.0.4280.141

- Safari v14.0.3

- Firefox v85.0

- Edge v87.0.664.75

Apple záplatuje zranitelnosti

Apple záplatoval tři zneužívané zranitelnosti nultého dne v operačním systému iOS. První zranitelnost označovaná jako CVE-2021–1782 je chyba v jádře, která může být zneužita zlomyslnou aplikací ke zvýšení oprávnění. Další dvě zranitelnosti označované jako CVE-2021–1870 a CVE-2021–1871, které se týkají WebKitu, umožňují vzdálenému útočníkovi spuštění libovolného kódu. Bezpečnostní aktualizace jsou k dispozici pro iPhone 6s a novější, iPad Air 2 a novější, iPad mini 4 a novější a pro 7. generaci iPod touch.

Evropské autority narušily Emotet

Bezpečnostní složky osmi zemí narušily infrastrukturu notoricky známého malware botnetu Emotet, který stál za několika útoky v uplynulé dekádě. Za operací zvanou Operation Ladybird stála spolupráce několika zemí a výsledkem je mimo jiné převzetí kontroly nad 700 servery Emotetu a zatčení dvou údajných správců infrastruktury botnetu ukrajinskou policií. Těm hrozí v případě prokázání viny 12 let vězení. Nizozemská policie se nechala slyšet, že připravila aktualizaci software, která efektivně neutralizuje hrozbu, kterou Emotet představuje.

Ve zkratce

- Globální akce proti ransomware NetWalker

- Chystané Pwn2Own 2021

- Zranitelné kamery

- Největší kybernetické útoky roku 2020

- Nová chyba umožňuje únik z Dockeru

Pro pobavení

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…