USBee je šikovný kus softwaru, který dokáže použít téměř jakékoliv USB zařízení k vynášení informací z izolovaných systému (air-gapped), které nikdy nejsou připojeny k nedůvěryhodným sítím (především Internet), a proto útočníci musí najít nové metody, jak z nich dostat informace ven. O několika zajímavých technikách jsme psali již v minulých postřezích (PITA, Handsoff, Mobile, BitWhisper, DiskFiltration, AirHopper).

Na USBee je unikátní, že k přenosu dat není nutný sofistikovaný hardware a pro příjem vám stačí GNU-Radio a radiopřijímač za pár dolarů. Opět používá elektromagnetické záření (240–480 Mhz) pro přenos dat, a to o rychlosti 50–80 bytů za vteřinu na vzdálenost cca 10 metrů (dle délky kabelu). Není to nijak závratná rychlost, ale pokud vám jde o šifrovací klíče, hesla, či jeden konkrétní dokument, tak je to dostačující. Ke generování těchto elektromagnetických vln využívá právě datovou sběrnici USB, takže naprosto ideálním pro USBee je USB disk, ale lze využít téměř každé zařízení připojené USB kabelem.

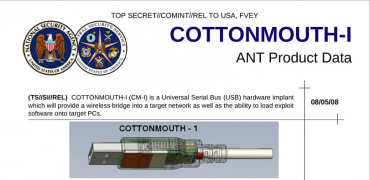

Něco podobného měla/má na skladu NSA skupina TAO (Tailored Access Operations) a říkají tomu COTTONMOUTH, ale opět šlo o speciální HW.

Naše postřehy

Článek na SecureListu probírá metody, jak tvůrci malwaru a trojských koní manipulují s Google Play, aby posléze nainstalovali další komponenty pro rootnutí zařízení, hodnotili jiné aplikace na Google Play a přidávali k nim komentáře či stahovali placené aplikace bez vědomí uživatele.

Výzkumníci společnosti Level 3 zkoumali botnet čítající milion zombie, který z 96 % tvoří IoT zařízení (95 % z nich byly bezpečnostní kamery). Botnet tvořila zařízení infikovaná malwarem BASHLITE a stojí za ním zřejmě členové skupin LizardSquad a Poodle Corp. Botnet se využívá především pro DDoS útoky (DDoS-as-a-Service), kterých spustí za den i sto.

DevOps je model/kultura/metodologie, kdy vývojáři aplikací úzce spolupracují s ostatními IT profesionály, aby bylo možné rychle vyvinout, otestovat a nasadit nový software/aplikaci. Moderní společnosti tento model vítají, protože umožňuje přijít rychleji na trh s novým produktem, tým je efektivnější, reaguje rychle na změny či problémy a dokáže samostatně pracovat bez závislosti na ostatních. Mike Kail popsal DevSecOps, což má být víceméně to samé, ale každý účastník by měl mít na srdci i bezpečnost a sám aktivně zkoumat, testovat a útočit na aplikaci a tím zvyšovat její úroveň bezpečnosti. Každý člen týmu pokryje tu oblast bezpečnosti, o kterou se stará, a to vše ideálně pomocí automatizace. Možná programátoři začnou konečně ve větší míře používat OWASP manuál.

Čínská certifikační autorita WoSign „úplným omylem“ vydala SSL certifikát pro subdoménu GitHub.com. Je to jen další ukázka toho, jak je tradiční model certifikačních autorit nebezpečný. Navíc toto není první případ pochybení WoSign, a přesto je nadále považována za důvěryhodnou. To už je bezpečnější vytvořit si vlastní autoritu a implementovat DANE, DNSSEC a TLSA, případně pro aplikace vystavené do Internetu prostě použít/věřit Let's Encrypt, jejíž model je bezpečnější.

Možná si někteří pamatujete, že v roce 2011 byly napadeny servery hostující kernel.org, což zapříčinilo asi měsíční nedostupnost služeb. Až teď se ukázalo, že útočníkem byl Donald Ryan Austin (27) z Floridy, který se dostal k přihlašovacím údajům jednoho systémového administrátora, které posléze využil k tomu, aby na systému nainstaloval Phalanx rootkit a trojského koně Ebury.

Byla vydána nová verze Kali 2016.2. Krom velké škály dostupných prostředí (KDE, Xfce, MATE, LXDE, Enlightenment) autoři také slibují, že od této verze budou vydávány ISO obrazy obsahující všechny aktualizace a bezpečnostní patche každý týden.

V roce 2012 unikly informace o 68 milionech účtů Dropboxu. Dle informací neunikly hashe hesel, ale, jak se někteří z vás mohli přesvědčit minulý týden, Dropbox obesílal uživatele, kteří si od roku 2012 nezměnili heslo, protože na Internet unikla databáze účtů a samozřejmě včetně hashů hesel. Pokud ještě neznáte službu HaveIBeenPwned.com, tak si ji určitě zkuste. Služba právě podobně uniklé databáze sleduje a vy si můžete zjistit, jaké všechny úniky informací se týkají i vašeho účtu či mailové adresy.

Windows 10 build 14915 obsahuje novou funkci umožňující stahovat aktualizace od ostatních počítačů na stejné síti. Rozhodně postup kupředu, ale otvírá to také dveře novým vektorům útoku.

Android aplikace pro fanoušky NBA týmu Golden State Warriors nahrávala audio komunikaci v okolí telefonu bez vědomí uživatele a v okolí telefonu odposlouchávala i unikátní zvuky, pomocí kterých bylo možné zjistit polohu uživatele.

Ve zkratce

Pro pobavení

MP3 přehrávač RegioJetu má podivný seznam interpretů

Závěr

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a redaktorů serveru Security-Portal.cz. Uvítali bychom i vaši spolupráci na tvorbě obsahu tohoto seriálu. Pokud byste nás chtěli upozornit na zajímavý článek, tak nám napište na FB stránku, případně na Twitter. Děkujeme.