Minulý rok společnost Kaspersky označila tzv. Equation Group za jednu z nejpokročilejších a „všemohoucích“ skupin. Je spojována se špionážními platformami Stuxnet a Flame, jejichž výčet schopností a pokročilých technik vyděsil nejednoho bezpečnostního experta. Tato skupina má přístup k takovým zdrojům, že je schopna dosáhnout prakticky čehokoliv. Podle dostupných údajů je Equation Group přímo napojená na NSA.

Teď si představte, že byste měli přístup k arzenálu této NSA skupiny. Přistup k 0day exploitům na všechna známá zařízení, operační systémy a aplikace, přístup k RAT toolům, novým technikám skrývání v systému, eskalace práv, vynášení informací z air-gapped zařízení apod. Kolik byste za něco takového zaplatili? Ono to totiž má svou cenu.

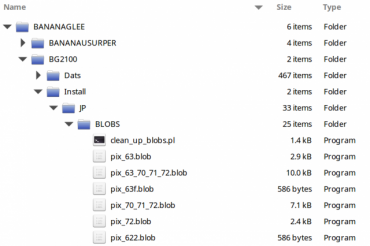

Skupina přezdívaná The Shadow Brokers (název zřejmě ze hry Mass Effect) zveřejnila na Tumblru informaci, že se dostala k arzenálu Equation Group a požaduje za něj jeden milión Bitcoinů (cca 14 miliard korun). Jako důkaz uvolnila jednu část volně ke stažení (134MB GPG archiv s heslem: theequationgroup), kde jsou dle nich méně zajímavé vzorky, kdežto v aukci se dle jejich slov draží něco ještě lepšího než Stuxnet. Stáhnout můžete i balík, který je předmětem aukce, ale heslo není známé a bude zasláno tomu, který na jejich Bitcoin adresu zašle nejvíce BTC. Není jasné, kdy aukce skončí, ale pokud váš příhoz nebude nejvyšší částkou, tak o BTC přijdete. Nicméně slibují, že pokud bude na jejich adresu posláno celkově 1M Bitcoinů, tak uvolní další balík kódů.

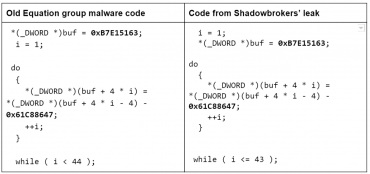

Celá zpráva je psaná dost pochybnou angličtinou, ale je dost možné, že se chtějí chránit před identifikací podle stylu psaní. Podle prvotních analýz je však zřejmé, že se pravděpodobně opravdu dostali k nástrojům skupiny Equation. Analýza společnosti Kaspersky objevila v souborech podobnost se vzácnou implementací RC5/RC6 šifer, kterou používala právě Equation Group. Důvěryhodnost nástrojů také potvrdil bývalý zaměstnanec NSA skupiny TAO (Tailored Access Operations).

Balík dále obsahuje několik exploitů zaměřených především na firewally (Cisco PIX/ASA, Juniper, Netscreen, Fortigate, Topsec …). Nejvíce diskutované jsou exploity na Cisco zařízení kvůli své rozšířenosti a jak vidno, SNMP exploit na ASA 8.x je plně funkční. Cisco již vydalo i analýzu exploitu. Také si na svých ASA firewallech zkontrolujte, že tam nemáte účet „pix“ bez hesla. Pokud ano, tak vás možná již navštívila NSA, protože tento účet se používá v exploitech pro přístup na již napadená zařízení.

Úplný seznam souborů zaměřených na firewally sestavil Mustafa Al-Bassam. Bude zajímavé sledovat další zprávy o archivu a případně i pohyb na jejich Bitcoin adrese (19BY2XCgbDe6WtTVbTyzM9eR3LYr6VitWK).

Naše postřehy

V Brazílii byl objeven bankovní trojan, který používal Microsoft PowerShell. Dostal označení Trojan-Proxy.PowerShell.Agent.a a podle výzkumníka Fabio Assoliniho (Kaspersky) se jedná o nejpokročilejší malware, který byl v Brazílii spatřen. Šíří se phishing kampaní jako PIF (Program Information File) soubor, který říká, jak má DOS aplikace běžet ve Windows prostředí a může obsahovat skrytý BAT, EXE, či COM program. V případě tohoto malwaru obsahoval PIF PowerShell script, který změnil nastavení proxy serveru a veškerý provoz byl tak nasměrován přes server útočníků. To asi v Brazílii moc pokročilý malware nemají.

Nicméně PowerShell scripty jsou opravdu velmi užitečné pro skrytí vašich stop, ovládání systému, laterální pohyb v síti, získávání dalších informací apod. Už v roce 2010 na konferenci BlackHat byl prezentován kód umožňující extrahování hesel, spuštění kódu, vytvoření reverse shellu a v roce 2012 na DerbyConu i vzdálené spuštění kódu. Pak už následoval boom v podobě obcházení antiviru, perzistence v systému, spuštění kódu rovnou v paměti, MITM atd. Pro fanoušky doporučuji balík PowerShell modulů PowerSploit od komunity PowerShellMafia, do kterého byl integrován i populární Mimikatz.

Twitter zrušil 235 tisíc účtů, které podle nich podporovaly či šířily extrémismus či nějakou formu terorismu. Když k tomu připočítáme 125 tisíc zablokovaných účtů příznivců takzvaného islámského státu, dostaneme se k celkovému počtu 360 tisíc účtů.

Na webu Bitcoin.org, odkud se stahuje samotné jádro Bitcoin protokolu (Bitcoin Core), se objevila zpráva, aby si uživatelé dávali velký pozor na to, co z jejich webu stáhnou za kód, či aplikaci, protože hrozí riziko, že je proti nim veden státem financovaný útok (state-sponsored attack), proti kterému nejsou schopni se jednoduše bránit. V nejhorším případě mohou uživatelé stáhnout malware schopný odcizit všechny jejich bitcoiny, sbírat data o uživateli či útočit na Bitcoin protokol.

K tomu všemu nyní probíhá audit VeraCryptu, který úspěšně nahradil TrueCrypt, během kterého možná někdo manipuluje s interními maily. Organizace OSTIF (Open Source Technology Improvement Fund), která audit VeraCryptu financuje, zveřejnila oznámení ve kterém popisuje detaily. Pro komunikaci se používalo PGP šifrování a přesto minimálně čtyři emaily nedorazily příjemcům a nemohou je ani dohledat v odeslané poště odesílatelů. Emailové schránky jsou umístěny na komerční verzi GMailu a OSTIF upozorňuje, že někdo zřejmě sleduje a manipuluje s komunikací účastníků zapojených do auditu. CEO a zakladatel společnosti Quarkslab však považuje tuto zprávu za unáhlenou a je dle něj možné, že jde o SW problém na jeho počítači.

Microsoft uvolnil PowerShell jako open source a existují i testovací verze pro Linux a macOS. Má to prý napomoci automatizaci. Řekl bych, že k tomu úplně stačila integrace bashe ve Windows 10. Spíše jde však o to, že Microsoft pochopil, že Linux a macOS prostě v nějaké míře najde v každé společnosti, a protože jejich dosavadní produkty zásadně trpí tím, že nepodporují ostatní operační systémy, tak otevření jádra .NET a PowerShellu jim v tom má dle mého názoru pomoci. Nijak extra Linux nemilují, jen do něj chtějí nasadit vlastní produkty a držet krok s ostatními technologiemi.

Byla opravena chyba v knihovně GnuPG, která existovala 18 let a týká se generátoru pseudo-náhodných čísel. Felix Dorre a Vladimir Klebanov objevili chybu, díky které bylo možné po získání 4640 bitů z GPG RNG predikovat dalších 160 bitů. Hlavní vývojář GPG projektu Werner Koch oznámil, že dle jeho testování touto chybou nebyly oslabeny RSA klíče a u DSA a Elgamal je to nepravděpodobné. Nicméně dodává, že je potřeba provést několik dalších testů.

Ve zkratce

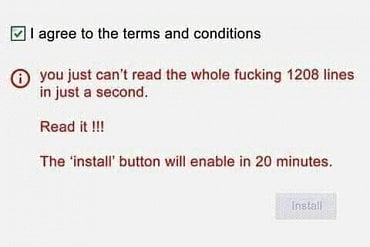

Pro pobavení

Ale jistě, že souhlasím!

Závěr

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a redaktorů serveru Security-Portal.cz. Uvítali bychom i vaši spolupráci na tvorbě obsahu tohoto seriálu. Pokud byste nás chtěli upozornit na zajímavý článek, tak nám napište na FB stránku, případně na Twitter. Děkujeme.