Zranitelný protokol TCP

Ačkoliv hlavním cílem návrhu TCP nebyla bezpečnost, již několikrát se ladily bezpečnostní chyby jak na straně návrhu, tak na straně implementace. Dnes se zaměříme na exploit, který odhalil chybu jak v návrhu, tak v implementaci TCP dle RFC5961. Linuxové jádro implementovalo všechny změny uvedené v tomto RFC od verze 3.6 v roce 2012. Pokud se budeme bavit o zmíněné zranitelnosti, konkrétně se jedná o dva doplňky, které byly v tomto RFC uvedeny: tzv. challenge ACK a globální rate limit na některé TCP řídicí pakety.

Zajímavé na tomto útoku je, že i když se jedná o TCP, útočník nemusí být při tomto útoku v pozici man-in-the-middle a zároveň na serveru ani na klientovi nemusí být nainstalovaný žádný škodlivý kód. Jde o tzv. off-path typ útoku. Útočník může vstoupit do komunikace mezi dvěma libovolnými hosty, kteří komunikují přes TCP.

Úspěšný útok v případě, že komunikace probíhá šifrovaně, spočívá v ukončení komunikace mezi dvěma hosty. V případě, že komunikace není šifrovaná, může útočník vstoupit do komunikace a vložit do ní nějaký škodlivý obsah nebo kód. Právě tento druhý typ útoku využili výzkumníci jako proof-of-concept.

Pro úspěšné vykonání útoku přitom stačí, aby pouze jedna ze stran byla zranitelná. Časová náročnost útoku je nízká a jeho úspěšnost vysoká. V průměru trvá vykonání útoku od 40 do 60 sekund, přičemž úspěšnost se pohybuje v rozmezí od 88 až 97 procent.

Pro verzi linuxového jádra 4.7 již byla vydána patřičná záplata, ale prozatím nebyla nasazena na všechny distribuce. Zranitelnosti bylo přidělené označení CVE-2016–5696. Důležité je poznamenat, že Windows, macOS a FreeBSD nejsou zranitelné, protože na nich prozatím nebylo RFC 5961 plně implementováno.

Zajímavý je však útok v případě sítě TOR, kde může tato zranitelnost způsobit narušení anonymity. Útočník totiž může narušit řetězec mezi jednotlivými uzly této sítě. V tomto případě není problémem ve vložení kódu do probíhající komunikace, ale v ukončení komunikace. Útočník může ukončit komunikaci například na uzlu mezi klientem a vstupním uzlem, vstupním uzlem a jedním ze středních uzlů, středním uzlem a koncovým uzlem. Politika TORu je přitom nastavená tak, že pokud se spojení mezi dvěma uzly ukončí, například mezi středovým a koncovým uzlem, středový uzel si vybere jiný koncový uzel, se kterým naváže komunikaci. Pokud může útočník postupným ukončováním komunikace jednotlivých bodů směrovat komunikaci, je možné, že tak může svou oběť nepřímo přinutit k využití zvoleného exit nodu. K prostudování zranitelnosti doporučuji dokument vytvořený samotnými výzkumníky.

Naše postřehy

Více než 30 000 serverů běžících na Redisu je zranitelných, a to v důsledku školácké chyby nenastavení hesel v systémech, který byly vystaveny do internetu. Toho využívá nový malware s názvem Linux.Lady, jenž byl objeven ruskou antivirovou společností. Napsán je v programovacím jazyce Go a po nakažení serveru využívá na stáhnutí hlavního payloadu trojana Linux.Downloader.196. Potom, co se Linux.Lady nainstaluje a spustí, zasílá informace o nakaženém serveru do C&C serveru. Následně zašle samotný C&C server na nakažený stroj konfigurační soubor a může začít dolování různých krypto měn. Na závěr jen doplním, že Redis byl již několikrát kritizován za špatnou bezpečnost.

Adobe Flash a bezpečnost je zdá se nekonečný příběh. Další ze způsobů, jak ho omezit, přišel ze strany Googlu a to díky vydání Chrome 53. V tomto případě se bude Google snažit nahradit Flash pomocí HTML5 všude tam, kde to bude možné. Hlavním důvodem tohoto kroku není bezpečnost, ale výkonnost a rychlost načtení stránek. Dle Googlu se až 90 procent flashového obsahu načítá na pozadí a výrazně se tím zpomaluje načtení samotných stránek. HTML5 je lehčí a výrazně by tak mělo zrychlit načítání stránek. Tam, kde HTML5 nebude k dispozici ve výchozím stavu, si uživatel bude muset manuálně zvolit, zda si přeje povolit nastavení Flash Playeru na prohlížení dané stránky.

Jedna z divizí Oracle – Micros, potvrdila, že u ní došlo k bezpečnostnímu narušení systému. Micros je jeden z tří největších point-of-sale služeb a je využíván ve více než 330 000 platebních systémech u obchodníků po celém světě. Útočníci pravděpodobně kompromitovali zákaznický portál na nahlašování chyb spojených s platebními systémy, které zákazníci od Microsu využívají. Útočníci zachytávali přihlašovací údaje potom, co se zákazník do portálu přihlásil. Prozatím se však neví, jakým způsobem byly systémy napadeny. Zdá se však, že útočníci nejdřív napadli jeden ze systémů v sítí Microsu a až následně infikovali zevnitř další systémy spolu se zmíněným zákaznickým portálem. Micros vyzval své zákazníky ke změně hesel.

V čipu Qualcomm byla objevena řada zranitelností, které mohou ohrozit přes 900 miliónu zařízení s Androidem. Název Quadrooter byl odvozen od čtyř zranitelností, které byly objeveny v zařízeních, na kterých běží Android Marshmallow a jsou dodávány s procesorem Qualcomm. Do těchto čtyř zranitelností patří CVE-2016–2503, CVE-2016–2504, CVE-2016–2059 a CVE-2016–5340. Zneužití každé zranitelnosti umožňuje útočníkovi získat rootovská práva do zařízení. Uživatelé si mohou zkontrolovat, zda jejich zařízení nejsou zranitelná prostřednictvím aplikace QuadRooter Scanner.

Ve zkratce

- Adobe update tentokrát bez patche pro Flash Player

- Juniper vydal opravy na zranitelnost týkající se zpracování IPv6 paketů

- Jak hacknout systém přes monitor

- Nové bezpečnostní doplňky v Gmailu

- Patch Tuesday od Microsoftu opravil řadu chyb

- iOS 9.3.4 opravuje kritickou zranitelnost

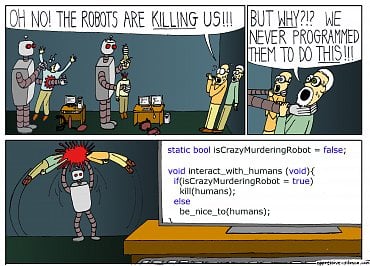

Pro pobavení

Závěr

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a redaktorů serveru Security-Portal.cz. Uvítali bychom i vaši spolupráci na tvorbě obsahu tohoto seriálu. Pokud byste nás chtěli upozornit na zajímavý článek, tak nám napište na FB stránku, případně na Twitter. Děkujeme.