Jedno z ožehavých témat současnosti je, zda má certifikační autorita ověřovat, že doména žádající o certifikát není určena k phishingu nebo jiným škodlivým aktivitám. Přestože je posuzování náročné (spolupráce s blacklisty, ruční ověřování), nemusí být spolehlivé. Například už jen proto, že po vydání certifikátu, nebrání nic útočníkovi zcela vyměnit obsah stránky. Projekt Let's Encrypt, který rozvířil šifrovací vody a udělal z HTTPS slovo, které nestojí tisíce korun, domény neprohlíží a vydává certifikát každému. Kontrolu nechává službám jako Google Safe Browsing a Microsoft’s SmartScreen.

Čtěte: Budou mít všechny phishingové weby platný certifikát?

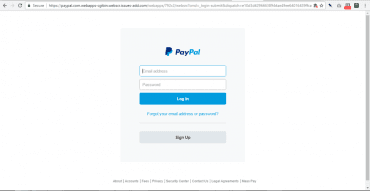

Na webu thesslstore.com vyšel nyní otevřený dopis určený certifikační autoritě Let’s Encrypt: Chápeme, že je ruční posuzování domén náročné, nežádáme o to, pouze nevydávejte certifikáty pro domény obsahující slovo „PayPal”!

Útočníci si totiž všimli, že vzhledem k dřívější výjimečné dostupnosti certifikátů si uživatelé zvykli ztotožňovat ikonku Secure HTTPS s pocitem bezpečí a důvěry. Počínaje listopadem se raketově roztrhl pytel se žádostmi certifikátů pro domény obsahující „PayPal". Již je jich téměř tisíc.

Web thesslstore.com si je vědom, že zamítat „PayPal" domény není systémové řešení phishingu, ale na rozdíl od ostatních velkých značek by se téměř vždy jednalo o trefu do černého. Zatímco např. domény SEO společností obsahují řetězec „Google“ a mnoho domén obsahuje obecné slovo „Apple“, doména s „PayPal“ bude téměř jistě phishingová.

V CSIRT.CZ teď také řešíme s jednou z českých bank phishingovou stránku, která využívá záměnu písmen „i“ a „l“ v doménovém jménu a má vystaven certifikát od Let’s Encrypt. Problém se tedy týká v podstatě všech. Je načase začít uživatelům vysvětlovat, že zelená ikonka zámku v prohlížeči neznamená, že můžou veškerou obezřetnost hodit za hlavu.

Naše postřehy

Zařízení z rodiny Western Digital My Cloud obsahují koktejl zranitelností, jejichž zneužitím může útočník zařízení kompletně kompromitovat a získat tak uložená data nebo zařízení použít pro další útoky uvnitř LAN. Identifikované zranitelnosti jsou konkrétně Unauthenticated Arbitrary File Upload, CSRF a Unauthenticated OS Command Injection.

O kolizích SHA-1 jste se dočetli už v minulých dílech Postřehů. Týká se to i protokolu BitTorrent. Kolize umožňují vytvořit rozdílné verze jednoho torrentu. V .torrent souboru jsou SHA-1 hashe jednotlivých bloků souborů. V útoku nazvaném BitErrant se výzkumníkům podařilo vytvořit 2 spustitelné soubory se stejnými SHA-1 sumami jednotlivých bloků, přižemž jedna verze je neškodná, a druhá spouští Meterpreter, který naslouchá na všech síťových rozhraních. Oba soubory obsahují zašifrovaný škodlivý kód. Kód se spustí, jen pokud stažený soubor obsahuje „správný" SHATTERED blok, který aktivuje dešifrování a spuštění škodlivého kódu. Obranou je kontrola hashe staženého souboru. Otázkou je, kolik stránek s torrenty uvádí kontrolní hashe.

Za velkou louží se řeší návrh zákona nazvaného „Active Cyber Defense Certainty", který má umožnit v určité omezené míře obětem hackerského útoku provést „protiútok”. Pokud bude zákon schválen, budou mít napadení právo proniknout do počítače „útočníka”, ale pouze za účelem získání informací o útočníkovi a jejich předání příslušným orgánům nebo za účelem narušení aktivit útočníka, namířených proti systémům oběti. Celá věc samozřejmě vzbuzuje spoustu otázek, které jsou rozebírány v odkazovaném článku.

Je obecně známo, že záporňáci jsou velice vynalézaví a kreativní, což se potvrdilo také v případě nového malwaru nazvaného DNSMessenger, který v nedávné době analyzovali výzkumníci společnosti Cisco. Malware samotný je šířen pomocí infikovaného Word dokumentu a v několika fázích spustí obsažený PowerShell skript, otestuje některá systémová nastavení, zajistí si persistenci i po restartu počítače a nakonec naváže komunikaci s C&C serverem. Právě tato komunikace zde stojí za zmínku, protože probíhá pomocí DNS TXT dotazů, což dělá malware velice obtížně detekovatelný. Další detaily odhaluje blogový příspěvek analytiků z Cisco.

Ve zkratce

- CIA a WikiLeaks 1, 2, 3, 4

- Bezpečnost IoT

- Záplaty 35 kritických zranitelností v Androidu

- Více jak 185 000 nezabezpečených webkamer

- WordPress 4.7.3 opravuje 6 bezpečnostních děr

- Firefox 52 varuje uživatele při špatném zabezpečení login stránky

- High-end chytré telefony s předinstalovaným malware

- Malware cílí na AVTech zařízení přes zranitelnost CGI

- Chyby v randomizaci MAC umožňují sledování

- Google vydal záplatu zranitelnosti zneužitelné s pomocí sluchátek

Pro pobavení

Jiný úhel pohledu…

Závěr

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET.