Rostoucí počet útoků červů a virů využívajících slabiny operačních systémů a aplikací vedl na přelomu století vcelku logicky jejich výrobce k tomu, že začali své zákazníky informovat a pokoušet se o nápravu. Problém byl ale v tom, že operační systémy ani aplikace nebyly v roce 2001 navrženy tak, aby se (například v případě kritických slabin) samy opravovaly – odhalené bezpečnostní slabiny musely být často opravovány více či méně ručně, pomocí návodů či oprav a aktualizací rozesílaných prostřednictvím e-mailu správcům.

Od odhalení (a zveřejnění) slabiny k její skutečné opravě tak mohla snadno uběhnout řada týdnů či měsíců, během nichž byl operační systém či aplikace zranitelný. Právě to byl případ slabiny, která byla na jaře 2001 odhalena ve webovém serveru Microsoft IIS (přesněji webovém rozšíření serverů Windows NT). Díky chybě přetečení vyrovnávací paměti bylo možné server napadnout a spustit v něm prakticky libovolný program. Microsoft dal k dispozici opravu a posléze na odhalenou chybu upozornil ve svém bezpečnostním věstníku. Nemalá část serverů běžících na Windows IIS ale zůstala ještě po měsíci neopravena. Autoři nového červa tak měli poměrně jednoduchou práci – znali slabinu, jejíž prostřednictvím bylo možné ovládnout statisíce výkonných systémů připojených k internetu.

Hacknuto Číňany

Bylo 13. června 2001 a zaměstnanci společnosti eEye Digital Security Marc Maiffret a Ryan Permeh zrovna popíjeli limonádu Code Red Mountain Dew s višňovou příchutí a zkoumali novou nákazu, kterou objevili na serverech Windows IIS. Právě podle limonády dostal nový červ svůj název. Do popkultury se ale promítl především hláškou, kterou napadený web zobrazoval:

HELLO! Welcome to the http://www.worm.com! Hacked By Chinese!

Právě závěrečné zvolání „Hacked By Chinese!“ se stalo v angličtině synonymem pro posměch ve stylu „dostali jsme vás“. Ostatně není divu, Code Red byl skutečně mistrně provedeným útokem, jehož vrchol sice přišel až o šest dnů později, nicméně 360 tisíc napadených webových serverů bylo slušným výsledkem (většinu z nich, zhruba 250 tisíc, přitom červ dokázal infikovat během pouhých devíti hodin).

Napadení Microsoft IIS byla ale jen první fáze útoku červa. Jeho autoři jej naprogramovali tak, aby se během prvních devatenácti dnů v každém měsíci pouze šířil – hledal další IIS servery a napadal je. Při útoku ale nebyl příliš inteligentní – nezjišťoval, zda na daném serveru skutečně běží neopravená verze IIS, ale prostě zkusil zaútočit řadou znaků N, která u nezáplatovaných systémů způsobila zmíněné přetečení vyrovnávací paměti. Počínaje dvacátým dnem se spustila fáze druhá: červ spustil útok typu DoS (Denial of service) na vybrané IP adresy, mezi nimiž byl například i server Bílého domu. Od 28. do konce měsíce pak červ dočasně přestal být aktivní.

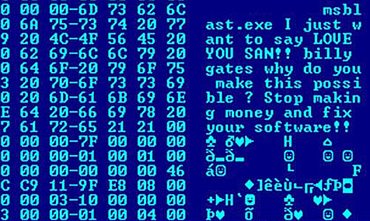

GET

/default.ida?NNNNNNNNNNNNNNNNNNNNNNNNN

NNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNN

NNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNN

NNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNN

NNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNN

NNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNN NNNNNNNNNNNNNNNNNNN

%u9090%u6858%ucbd3%u7801%u9090%u6858%ucbd3%u7801

%u9090%u6858%ucbd3%u7801%u9090%u9090%u8190%u00c3

%u0003%u8b00%u531b%u53ff%u0078%u0000%u00=a HTTP/1.0

Takto vypadal útok Code Red. Po posledním N následuje řetězec, který nezabezpečený systém spustí jako programový kód. (Wikipedie)

Autory Code Red se nikdy nepodařilo vypátrat. Věta „Hacked By Chinese“ naznačovala, že původ červa byl v říši středu, nicméně jeho objevitelé z eEye věřili, že ve byl ve skutečnosti vytvořen na Filipínách, podobně jako červ ILOVEYOU.

Code Red podruhé

Na začátku srpna 2001, přibližně dva týdny po objevení Code Red se objevil nový červ, který byl zpočátku považován za variantu původního a dostal proto označení Code Red II. Jednalo se ale o nového červa, který neprováděl automatický útok, ale vytvářel do napadeného počítače přístup (backdoor) pro pozdější využití/zneužití. Nový červ také nenapadal servery náhodně, ale vyhledával stroje na stejném subnetu jako byl již napadený systém. Ani dva týdny po začátku nákazy původním Code Red nebyly všechny servery opraveny a nakaženo bylo dokonce i několik systémů přímo v Microsoftu.

22 minut ke slávě

Dva měsíce po Code Red se objevil další červ, který měl překonat dosah škod způsobených prvním „čínským hackem“. Nimda byl doposud nejvirulentnějším škodlivým kódem, s jakým se svět setkal – stal se nejrozšířenějším červem na Internetu za pouhých 22 minut a protože bylo 18. září 2001, pouhý týden po útoku na Newyorská dvojčata světového obchodního centra, padlo první podezření celkem logicky na teroristy z Al-Quaedy.

Usámovi programátoři by ale nejspíš nenechali v těle červa lakonické sdělení „Concept Virus (CV) V.5, Copyright © 2001 R.P. China“. Stopa nového červa vedla opět do Číny a jeho jméno vzniklo otočením označení „Admin“ – Nimda, patrně proto, že červ vytvářel zadní vrátka pro přístup do napadených serverů, která dávala útočníkovi administrátorská práva.

Za rychlost, s jakou se dokázal šířit po internetu, svědčil červ Nimda především kombinaci několika útočných strategií (tzv. infekčních vektorů) – šířil se prostřednictvím e-mailu, přes sdílené oblasti sítě, napadené webové stránky a řadu slabin v Microsoft IIS, z nichž některé byly stále ještě neopravené díry využívané již oběma verzemi Code Red. Nimda navíc dokázal využívat zadní vrátka, která na serverech vytvářel Code Red II a další méně známí červi útočící na Windows IIS.

Cílem Nimdy bylo zahltit napadené systémy a díky rychlosti, s jakou se červ šířil, byla dočasně v podobě distribuovaného DoS odstavena řada serverů současně.

Útok na uživatele

Od útoků červů Code Red a Nimda uplynuly dva roky. Mnohé se změnilo – nové operační systémy už si dokázaly (pokud si to uživatel či administrátor přál) samy instalovat opravy, které navíc byly vydávány, aniž by jejich autoři veřejnosti sdělovali, v čem přesně spočívala opravovaná slabina.

To byl případ oprav MS03–026 a MS03–39, které opravovaly chyby ve Windows 2000 a nových Windows XP. Polští a čínští bezpečnostní experti ale prováděli zpětnou analýzu (reverse engineering) těchto záplat. Ta ukázala povahu díry, kterou opravy záplatovaly – podobně jako o dva roky dříve se jednalo o chybu přetečení bufferu. 11 srpna 2003 byl objeven červ Blaster (nebo také MSBlast, jak jej označili sami autoři v textu „msblast.exe I just want to say LOVE YOU SAN!! billy gates why do you make this possible? Stop making money and fix your software!!“

Blaster napadal počítače s Windows 2000 a XP, jeho konečným cílem byl ale opět útok typu DDoS prováděný ve druhé polovině každého měsíce, zaměřený na server windowsupdate.com. Dopad na provoz služby s aktualizacemi Microsoftu byl ale relativně malý. Pro uživatele bylo nepříjemnější, že napadené počítače často přestávaly být stabilní a restartovaly se několik minut po startu – to byla často první indikace nákazy červem Blaster.

Tvůrce původního červu Blaster zůstane patrně navždy v anonymitě, autor varianty B byl ale vypátrán a zatčen již 29. srpna 2003 – byl jím osmnáctiletý Jeffrey Lee Parson z Minnesoty, který se u soudu přiznal a v lednu 2005 byl odsouzen na rok a půl do vězení.

Až neuvěřitelnou „kliku“ měl Sven Jaschan z Dolního Saska, který o půl roku později vytvořil červa Sasser velmi podobného Blasteru. Média se nejprve domnívala, že oba červi pocházejí z Ruska, nicméně odměna 250 tisíc dolarů, kterou vypsal na dopadení autora červa Microsoft, nakonec vedla k udání Jaschana jedním z jeho kamarádů.

Červ Sasser způsobil nemalé škody mimo jiné i proto, že napadl počítače francouzské tiskové agentury AFP, kterou tak odřízl od spojení se satelity a aerolinií Delta, které díky tomu musely zrušit řadu zaoceánských letů. Napadeny byly také některé banky a pojišťovny, Deutsche Post, Evropská komise, řada univerzit a nemocnic. Podobně jako Blaster, Code Red a Nimda, i Sasser využíval bezpečnostních děr, pro které v době útoku existovaly již více než dva týdny záplaty.

Jaschanovi ale bylo 18 let až v den, kdy byl červ vypuštěn (29. dubna 2004), takže bylo jasné, že jej musel vytvořit ještě před dovršením plnoletosti – byl tak nakonec odsouzen jen k jednadvacetiměsíční podmínce.

Červ bouřlivák

„230 dead as storm batters Europe“ – 230 mrtvých v bouři, která pustoší Evropu hlásal titulek e-mailu, který dostaly tisíce uživatelů do svých schránek v pátek 19. ledna 2007. Jedinou bouří byl ale červ, který se za senzacechtivou zprávou (a řadou jí podobných, které následovaly v dalších šesti vlnách útoků) skrýval. Již o tři dny později připadala na červa “Storm” bezmála desetina všech útoků a nákaz na celém světě.

Spíše než o obyčejného „červa“ se v případě Stormu jednalo o komplexní kombinaci červa a trojského koně, který se z napadeného počítače snažil šířit v různě upravených variantách dál a zároveň do něj vytvořil přístup (backdoor). V případě Stormu byla zajímavá variabilita vzkazů a příloh (soubory s příponou .exe), kterými se šířil prostřednictvím e-mailů, které z napadeného PC posílal po stovkách až tisících jen těsně po nákaze. Storm byl navíc navržen tak, aby bylo velmi těžké jej v napadeném počítači odhalit a odstranit – své trojské koně používané při napadání dalších počítačů měnil každých deset minut a průběžně také měnil IP adresy systémů, s nimiž z napadeného počítače komunikoval.

Hlavním cílem Stormu totiž bylo vytvořit z napadeného počítače součást botnetu – sítě napadených PC, která lze posléze využívat k dalším účelům jako je rozesílání spamu nebo DDoS útoky apod. V září 2007 čítala síť „botů“, tedy napadených systémů, které autoři Stormu mohli využívat, odhadem mezi jedním a deseti miliony počítačů. Botnetům se ale budeme věnovat podrobně v některém z následujících dílů.

Odkazy

- Wikipedie: Code Red

- Wikipedie: Code Red II

- Wikipedie: Nimda

- Wikipedie: Blaster

- Wikipedie: Storm

- Wikipedie: Sasser

- Wikipedie: přetečení bufferu

- Obrázky/fotky: Wikipedie/wikimedia