Kyberzločinci pochopitelně své účetní závěrky nezveřejňují. Nicméně většina jejich „obchodních“ modelů je poměrně dobře známa a zmapována a odhady příjmů z nich existují. Vůbec nejtěžší ale kupodivu je odhadnout celkové celosvětové výnosy kybernetického zločinu. Jedná se o tak širokou a nepřehlednou škálu činností, že její zmapování a odhadnutí v globálním měřítku bude vždy muset pracovat se značnou mírou nepřesnosti. Odhady toho, kolik si „hackeři“ za rok celosvětově vydělají nejrůznějšími aktivitami spamem počínaje a výpalným z ransomware konče, se pohybují v miliardách dolarů – diskusi lze vést o jejich řádech.

„Kvalitní“ zboží

Malware nemusí nutně znamenat rovnou krádež nebo vydírání. Záplava spamu nabízejícího viagru, sedativa, falešné hodinky a kabelky či prostředky pro zaručené prodloužení pánské pýchy je pouhou on-line paralelou pochybných „obchodníků“ nabízející na parkovišti supermarketu „špičkový nože z Německa, šéfiku“, prodávajících z prostěradla na chodníku „špičkové“ napodobeniny kabelek nadnárodního konglomerátu LVMH, nebo nabízejících nebohým důchodcům předražené deky a nádobí – prostě šmejdů. Oběť v takovém případě není okradena přímo – „jen“ jí je prodán předražený šunt.

Svět kybernetického zločinu nejsou osamělí vlci hledající náhodné oběti ve virtuálním prostoru. Je to ekosystém – jedno vede ke druhému a třetímu, jednotlivé typy útoků se navzájem propojují nebo na sebe navazují. Malware, tedy červi, viry nebo trojské koně, jsou distribučním kanálem. Jejich prostřednictvím se šíří nejen phishingové útoky (jejichž následným cílem mohou být data o vaší platební kartě, přístup k bankovnímu účtu nebo jiné zpeněžitelné informace), ale také botnety. Jejich funkce jsou následně prodávány jako služba – například pro další šíření spamu či malware. Jestliže chcete čísla kreditních karet, není důvod psát nový malware, kterým je získáte, tomu se věnují specialisté, od nichž si čísla koupíte téměř podle objednávkového katalogu (chtěli byste raději zlaté VISA nebo černé MasterCard, nebo vám postačí obyčejné kreditky, které sice mají nižší limity ale jsou také levnější?).

Ekosystém kyberzločinu používá i podpůrné služby jako je „black-hat SEO“, jehož cílem je (či spíše bývalo, protože dnes jsou podobné útoky naštěstí méně účinné) zmanipulovat výsledky vyhledávání určitých kombinací klíčových slov a dostat tak uživatele na stránky, které se jeho počítač pokusí nakazit škodlivým kódem, nebo mu alespoň prodat nějaký ten šunt. Okradeným nemusí být vždy nic netušící uživatel. Například podvody v oblasti PPC reklamy, kdy malware zařídí, aby se v prohlížeči zobrazovala PPC reklama ze stránek útočníka, ve skutečnosti okrádají nic netušící inzerenty.

Nejlepší je si o peníze prostě říct

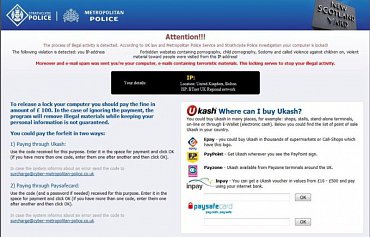

Dost možná nejperspektivnější „specializací“ světa kybernetického zločinu je (vedle sofistikovaného bankovního malware) ransomware. Výhružná rádobypolicejní sdělení s pokutou a programy, které zašifrují vaše data nejen v počítači, ale například také na síťovém úložišti (Synolocker), požadují za jejich opětné zpřístupnění typicky mezi 50 a 200 dolary – i v případě, že zaplatí pouze pár procent napadených, byli podle odhadů, které zveřejnil například Symantec, autoři úspěšného ransomware schopni již před dvěma lety dosáhnout obrat přinejmenším v řádu desítek tisíc dolarů denně, respektive 400 tisíc dolarů měsíčně na jednu „distribuci“ ransomware, respektive sadu C&C serverů, jak uvádí zpráva „Ransomware: A growing menace“ z roku 2012. To pochopitelně není čistý zisk – do nákladů patří vedle platů programátorů a správců především nákladné „praní“ získaných peněz.

Jedním z nejvýnosnějších (a do značné míry nejhůře postižitelných) „produktů“ kyberzločinu je ransomware. Může se zdát že zaplatit pokutu pomocí Ukash může jen pitomec, nezapomínejte ale, že stupnice IQ byla stanovena tak, že hodnota 100 by měla být medián populace…

Zajímavou alternativou k „masově“ šířenému ransomware mohou být i cílenější útoky na firmy, z nichž lze na výkupném získat řádově nikoliv desítky či stovky, ale tisíce dolarů – například v roce 2012 se stalo obětí útoku na 30 firem v australském státě Queensland. Útočníci požadovali výkupné v řádu tisíců dolarů a několik napadených společností je skutečně zaplatilo. Naopak mnohem menší částky, ale od nesrovnatelně většího počtu nic netušících uživatelů inkasují tvůrci falešných antivirových a bezpečnostních aplikací.

Obrovskou výhodou ransomware je, že udělají-li útočníci vše správně, může být skutečně velmi obtížné je vysledovat. Mnohem větší riziko podstupují autoři bankovního malware, který napadá například mobilní zařízení a dokáže se vypořádat i se „zaručeně bezpečnou“ vícefaktorovou autentizací – odchytávají příchozí SMS nebo nahrávají video obrazovky během přihlašování uživatele. Těžší ale je v takových případech dobře zahladit stopy – v roce 2011 tak byla skupina, která podobného „bankovního trojana“ využívala, dopadena, když se pokoušela svým obětem vysát z účtů přes 200 milionů dolarů.

Podvodům s prémiovými SMS jsme se věnovali nedávno v díle o zrodu mobilního malware. Donedávna to byl pro tvůrce malware doslova zlatý důl, nicméně Google v poslední době přeci jen zalepil nejděsivější z bezpečnostních děr a šíření malware odesílajícího prémiové SMS na nejrozšířenější mobilní platformě se tak omezilo. Jeho tvůrci jsou ale velmi vynalézaví – už minulý rok v létě přišli na trik, jak si vytvořit zadní vrátka, jimiž se lze do mobilů nic netušících uživatelů dostat přes jiné aplikace, jejichž tvůrci se rozhodli vydělat na nich zobrazováním reklamy. Kyberzločinci tak vytvořili reklamní síť, která vývojářům nabídla za zobrazování reklamy v aplikaci vyšší příjmy. Ve skutečnosti ale šlo o to, že reklamní síť napojená na (a skrytá za) aplikaci požadovala od uživatele telefonu mnohem víc práv (například přístup ke kontaktům) a v některých případech dokonce i přístup k SMS službě, jehož prostřednictvím začala, skrytá za legitimní aplikací, rozesílat prémiové SMS. Průměrný výnos z úspěšného útoku využívajícího odesílání prémiových zpráv byl v minulém roce (podle zprávy Juniper Networks) 10 dolarů na jednu „oběť“. Není divu, že počet škodlivých aplikací v mobilním světě vzrostl z mezi březnem 2012 a březnem 2013 šestinásobně – na více než čtvrt milionu.

Profesionální byznys

Ve světě malware platí podobná pravidla jako v jiných odvětvích – například to, že čím výnosnější je určitý typ byznysu se škodlivým kódem, tím profesionálněji je veden. Například již zmíněná zpráva Symantecu věnovaná problematice ransomware konstatuje, že v roce 2012 existovalo přinejmenším 16 samostatných platforem ransomware s vlastními vývojovými cykly, důslednou správou C&C serverů a průběžnými aktualizacemi. Organizace, které vytvářejí botnety či malware, zaměstnávají nejen programátory a správce, ale také překladatele, finanční specialisty, bílé koně pro praní výnosů a „partnery“, kteří najímají pěšáky na podporu prodeje „šmejdů“ v prostředí sociálních sítí či diskusních fór.

Podobně je tomu i v případě zmíněných botnetů, které jsou prodávány buď jako služba k pronájmu (MaaS – Malware as a Service) nebo coby software a nástroje. V minulém roce se Max Gončarov z Trend Micro rozhodl zjistit, kolik je třeba peněz pro nákup potřebných nástrojů a služeb a rozjetí vlastního botnetu. Vše ho stálo, včetně prvního měsíce provozu, necelých 600 dolarů, náklady na další měsíc pak už byly jen lehce přes 200 dolarů.

Snaha dělat tento „byznys“ na profesionální úrovni může vést až k absurdním situacím. V roce 2007 se u některých „distribucí“ software a nástrojů pro tvorbu a správu botnetů, nabízených ruskojazyčnými „gangy“, objevilo licenční ujednání, jenž zákazníkovi zakazovalo produkt dále přeprodávat, zpětně analyzovat, používat pro řízení botnetů „jiné provenience“, předávat jej antivirovým společnostem a nařizovalo platit servisní poplatky. Zajímavá je i „trestní“ klauzule za porušení licenčního ujednání: autoři malware hrozili, že v takovém případě nahlásí zákazníka antivirovým společnostem včetně návodu, jak jeho botnet zlikvidovat. Zdá se ale, že přinejmenším některý ze zákazníků toto ujednání nedodržel, neboť jeho detaily publikovali počátkem roku 2008 lidé ze Symantecu.

Migrace zločinu?

Podle statistik z USA i řady dalších zemí klesala v uplynulých letech – dokonce i po nástupu finanční krize v roce 2008 míra „pouličního zločinu“. Ten se v roce 2010 dostal za oceánem dokonce na čtyřicetileté minimum. Vysvětlit tento trend se pokoušela řada odborníků. Hovoří se o pozitivním vlivu sociálních systémů, roli, kterou hrál v poklesu zločinu, který lze v některých zemích sledovat už od konce 80. let, nástup antikoncepce o generaci dříve (a tedy menší počet nechtěně narozených dětí v sociálně slabých skupinách). Objevily se ale už i teorie, které naznačují, že jednou z příčin může být postupný přesun organizovaného zločinu z fyzického do digitálního světa.

Jak organizovaný a důmyslný může kybernetický zločin být, ukazuje „Operace High Roller“, v jejímž rámci bylo pomocí sofistikovaného malware v roce 2012 ukradeno z účtů (včetně těch chráněných dvoufaktorovou autentizací) v 60 různých bankách na 78 milionů dolarů. To je ale příběh, který si necháme na některý z následujících dílů.