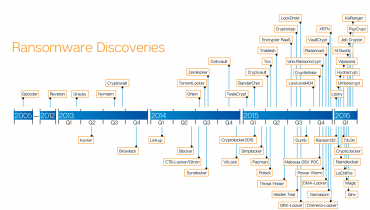

Ransomware zjevně stále neřekl poslední slovo. Případů je stále více a útočníci nezapomínají ani na nemocnice či malé podnikatele. V únoru se objevil případ, kdy losangelská nemocnice zaplatila v bitcoinech útočníkům více než 17 000 dolarů. V roce 2015 bylo způsobeno ransomwarem až 42 % veškerých bezpečnostních incidentů. I když se FBI snaží přesvědčit oběti, aby v případě napadení ransomwarem neplatili, výpalné je pro oběti často jejich jediná naděje na dešifrování dat, přání FBI tak jde stranou. Přestože je snaha najít způsoby a nástroje pro dešifrování, často je to jen dočasné řešení, protože útočníci na to okamžitě zareaguji. Jak můžete vidět na obrázku od kolegů z rumunského CERTu, nové druhy ransomware stále přibývají.

I když Kaspersky, ve spolupráci s nizozemskou policií, nedávno prolomil CryptXXX, je to stále málo. Útočníci na tento počin poměrně rychle zareagovali. Nový druh ransomware, který zatím nemá název, využívá prvky několika volně dostupných kódů, jako je např. CryptoWall 4 či CryptXXX. Šikovní útočníci implementační chyby bohužel opravili a nástroj na dešifrování pro CryptXXX již v tomto případě není účinný. Modus operandi se však nemění a tento ransomware se šíří primárně spamem. Výčet druhů souborů, které se zašifrují, je tak obsáhlý, že pochybuji, že útočníci na něco zapomněli. Pokud jde o menší či větší organizace, šifrování nemusí postihnout jenom data na nakaženém stroji, ale také data na jiných zařízeních připojených ve stejné sítí.

Aby si oběť svou platbu nevyčítala, útočníci ji ujistí, že zaplacené peníze budou použity pro charitativní účely, konkrétně na pomoc ohroženým dětem. Snad proto, že tento malware přichází, aby konal dobro, se výkupné zvýšilo na celých 5 bitcoinů, což činí něco kolem 2200 dolarů. Kdo by také škudlil, když ví, že jde o dobrou věc, světlé zítřky, poselství dobra a ve finále snad i o příchod Aštara Šérána.

Výkupné se však nevyžaduje jenom v případě cryptolockerů. Výhrůžky DDoSem o různé síle koluji již nějaký ten pátek také mezi provozovateli menších či větších sítí. Armada Collective, která vyhrůžky zasílá nejčastěji, je však pouze buzz word. Skupiny se do značné míry liší a jméno Armady Collective, která útoky skutečně prováděla, využívají jenom jako brand. Předpokládá se, že členové skutečné Armady Collective, kteří byli součástí skupiny DD4BC DdoS, byli zatčeni v lednu 2016 během jedné z akcí Europolu. Na rozdíl od výkupného pro rozšifrování souboru, které jde alespoň na charitu :), je hrozba v od skutečné či neskutečné Armady Collective v posledních případech poměrně nízká. Ze sta zákazníků Cloudflaru, kterým byla tato hrozba DDoSem zaslána, nezaznamenal Cloudflare žádný útok. Bohužel i když v poslední době k těmto útokům moc nedochází, zdá se, že mnoho společností nechce toto riziko přijmout a výkupné zaplatí. A teď ta smutná část. I když útočníci tvrdí, že vědí, kdo zaplatil, používají v e-mailech stejné bitcoinové adresy, a tak nemohou vědět, kdo zaplatil a kdo ne.

Naše postřehy

Další způsob, jak se může ransomware dostat do firemní sítě, je přes nezabezpečené RDP servery. Podle výzkumníků z FOX-IT logy ukazují, že útočníci získají přístup brute forcováním uživatelských jmen a hesel na RDP serverech, které jsou dostupné z Internetu. To, co pak útočník může v síti udělat, záleží na oprávnění uživatele, jehož přístupové údaje prolomil. Rozsah dopadu ransomware pak také záleží na segmentaci sítě. Právě správné rozdělení sítě může dopad na firemní data výrazně snížit. V minulosti se získaná data po průniku do sítě prodávala na černém trhu nebo se systém přidal do sítě botnetů. Rychlejší výdělek však útočníci získají, když si nechají zaplatit přímo společností, která má zájem na rychlém rozšifrování svých dat. Pokud budou mít štěstí a útočník jim klíče na rozšifrování skutečně poskytne a dešifrovací nástroj bude funkční. Jedné společnosti z východních Čech se totiž stalo, že dešifrovací nástroj soubory při dešifrování nenávratně poškodil. Naštěstí pro ni však chvilku předtím udělala Policie ČR bitovou kopii celého disku pro pozdější analýzu. Metodou pokus omyl se nakonec ukázalo, že ač nástroj nabízí možnost dešifrovat všechny soubory najednou, rozhodně se mu to nedaří. Nicméně rozšifrování každého souboru zvlášť naštěstí zafungovalo. Ransomware je prostě taková ruská ruleta.

Hashovací algoritmus SHA1 u TLS certifikátů není již delší dobu považován za bezpečný. Kvůli nárůstu výpočetní síly se předpokládá, že by tento algoritmus mohl být útočníky prolomen kolem roku 2018. Google Chromium a Mozilla se k ukončení podpory již vyjádřily. Teď se přidal také Microsoft, který od února 2017 ukončí podporu v Microsoft Edge a Internet Explorer pro TLS certifikát s SHA1 hashovacím algoritmem. Stránky, které využívají certifikáty podepsané tímto algoritmem, budou nadále fungovat, ale jejich certifikáty již nebudou považovány za důvěryhodné.

HTTPS podruhé. Někdo řeší algoritmus u TLS certifikátů, někdo implementaci samotných certifikátů. Implementace HTTPS mohla mít v minulosti vliv na pozici ve vyhledávání na Seznamu. Již v říjnu 2015 měl Seznam nasadit úpravy, které HTTPS stránkám počítají signály ovlivňující vyhledávaní stejným způsobem jako HTTP stránkám. Podle studie Seznamu z února 2016 však HTTPS používá na domovské stránce, kde byla detekována čeština, jenom 1,23 % subjektů. E-shopy měly z implementace HTTPS v minulosti schizofrenii. Zatímco Google tvrdil, že bude upřednostňovat stránky s HTTPS, u Seznamu to mohlo být trochu jinak. E-shopy tak snad na tyto pozitivní změny co nejrychleji zareagují. Aby se provozovatelé stránek vyhnuli problémům při implementaci certifikátů, připravil Seznam.cz jednoduchý návod.

Jedním ze způsobů, jak si zaplatit studium, je bug bounty program. Jen desetiletý nadšenec kódování se stal zatím nejmladším příjemcem odměny za nalezení chyby v programu. Konkrétně jde o chybu v Instagramu. Za pět let, co Facebook bug bounty program provozuje, již za chyby vyplatil odměny v hodnotě 4 miliónů dolarů.

To, že hotelové sítě nejsou zrovna nejvhodnější místo na manipulaci s Internet bankingem, je pro pokročilejší uživatele zřejmé. Panda security zveřejnila White paper [PDF], kde informuje především IT manažery hotelů o rizicích, na která by si měli dát pozor. V roce 2015 byl totiž zjištěn obrovský nárůst krádeží kreditních karet z hotelových sítí.

Ve zkratce

- Mladý Rus disponuje databází s milióny hesly

- OpenSSL záplatuje

- Bezplatná aktualizace Windows 10 končí za tři měsíce

- Exploit na ImageTrick

- XSS v pluginu bbPress pro Wordpressu záplatována

- Cisco zaplátuje Telekonferenci

- Kdo je nejčastějším cílem DDoS útoku