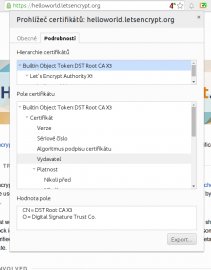

Dnes v noci se certifikační autorita Let's Encrypt stala důvěryhodnou pro většinu aplikací. Došlo totiž ke slibovanému cross-sign podpisu autoritou IdenTrust, jejíž kořenový certifikát je součástí běžných úložišť. Certifikáty vydané Let's Encrypt jsou tedy podepsány dvěma autoritami a prohlížeč si může vybrat důvěryhodnou cestu. Vyzkoušet si to můžete na helloworld.letsencrypt.org.

Otevřená certifikační autorita Let's Encrypt chce brzy zdarma nabídnout automaticky generované důvěryhodné certifikáty pro všechny weby. Její kořenové certifikáty ale zatím nejsou součástí software, proto byly mezilehlé certifikáty podepsány ještě autoritou IdenTrust, aby se jevily jako důvěryhodné.

V plánu je ovšem zároveň zařazení autority mezi důvěryhodné, proces schvalování už nějakou dobu běží jak v Mozilla, tak v Google. Současný plán hovoří o tom, že certifikáty začnou být nabízeny 16. listopadu, ale tento termín ještě nemusí být konečný. Autorita už jej několikrát posouvala, protože chce mít jistotu, že nic nebude uspěcháno a vše bude bezpečně fungovat.