Apache zero day

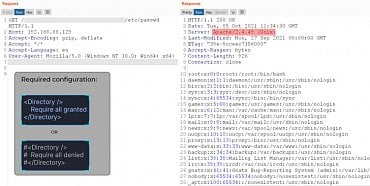

Zranitelnost zneužívaná ještě před nahlášením, jedná se tedy o Zero day vulnerability, byla odhalena v populárním webovém serveru Apache. Postihuje pouze verzi 2.4.49, která byla vydána nedávno, a nikoliv dřívější. Zranitelnost umožňuje útočníkovi pomocí HTTP dotazů získat soubory nacházející se mimo document root. Takže útočník může získat obsah systémových souborů, ke kterým má Apache oprávnění, případně zdrojové kódy skriptů.

Apache obsahuje kontrolu cesty ../ ta ale nepočítá s tím, že by někdo použil zakódované znaky jako „%2E“ a „%2e". I když je tato verze serveru poměrně nová, jen v USA je provozována na více než 112 tisíci serverech. Jako hotfix je možné nastavit omezení přístupu direktivou Directory.

Apache Airflow

Další problémy byly objeveny v systému Apache Airflow. Což je platforma pro správu workflow. Vinou chybné konfigurace mohou útočníci získat přístup k přihlašovacím údajům, čehož mohou nadále zneužít pro přístup k uživatelským účtům, databázím a pod.

Špionážní pětiletka

Společnost Syniverse, která poskytuje služby textových zpráv pro velké telekomunikační firmy, technologické firmy i finanční instituce, odhalila neoprávněné přístupy do databází společnosti. Podle všeho měli útočníci možnost přistupovat k datům od roku 2016.

Společnosti se nesnažili nijak uškodit, ochromit její provoz, nebo s daty jakkoliv obchodovat. To že se na sebe nesnažili nijak upozornit může znamenat dlouhodobou špionážní operaci.

VMware

Poměrně detailní analýza útoku na VMware ESXi. Útočníkům stačily necelé tři hodiny, aby zašifrovali disky virtuálních serverů. Útočnici se nejprve pomocí TeamVieweru přihlásili na počítač správce domény, oskenovali okolní síť a pomocí Bitvise se přihlásili na server VMware ESXi. Následně pomocí skriptů v Pythonu identifikovali běžící virtuální počítače, jeden po druhém pomocí ESXi Shellu povypínali a následně zašifrovali. Zajímavé je, že skript si pro každý běh generuje nové šifrovací klíče, které následně zašifruje pomocí pevně zakódovaného veřejného klíče a ponechá na serveru.

V tomto případě se to útočníkům podařilo jen díky souhře náhod, kdy správci hypervisoru nechali po údržbě běžet ESXi Shell. Hypervisor je lákavý cíl, protože může obsahovat desítky virtuálních serverů a útočníci tak mají mnohem větší šanci na získání výkupného.

TangleBot

Další pěkný malware na platformě Android byl detekován koncem září. Vykazuje podobné vlastnosti jako malware Medusa. Jedná se o klasický scénář, uživatel obdrží SMS zprávu s odkazem informujícím o výpadku elektřiny nebo o COVID-19. Po kliknutí na odkaz je informován o nutnosti aktualizace Adobe Flash Player.

Následně malware uživatele pomocí až devíti dialogů provede instalací, včetně povolení instalace z neznámých zdrojů. Po zkušenostech z letního řádění malware FluBot je evidentní, že ani taková komplikovaná instalace uživatele neodradí od toho, aby tento malware úspěšně nainstalovali na své zařízení.

Po úspěšné instalaci následuje získání všemožných oprávnění v rámci systému, aby mohl malware kontrolovat aktivitu uživatele a upravovat nastavení zařízení. Umí také vytváření dialogových oken, zaznamenávání zvuku a videa, vytáčení hovorů, shromažďování hesel a další. Malware je celkem zvláštní v tom, že příkazy od útočníka získává pomocí speciálně formátovaných zpráv z rozličných sociálních sítí.

UEFI v ohrožení

Výzkumníci z ESETu odhalili bootkit a nazvali ho ESPecter, tento malware se dokáže schovat do diskového oddílu používaného UEFI ve Windows. Díky tomu se mu podaří obejít kontrolu podpisů ovladačů a úspěšně infikovat systém. Dále zjistili, že malware dokáže z kompromitovaného systému odesílat data, provádět příkazy C&C serveru, instalovat další malware, případně provádět změny v nastavení systému.

Zatím není jasné, jakým způsobem se tomuto bootkitu podaří vypnout funkci Secure Boot, díky čemuž může operovat v napadeném systému. Historie tohoto bootkitu sahá zřejmě až do roku 2012 tehdy se ovšem zaměřoval na úpravu MBR. Podle reportu je pravděpodobné, že se jedná o špionážní malware a čínské znaky v kódu naznačují jeho možný původ.

FontOnLake cílí na Linux

ESET ještě jednou. Tentokrát se jedná o rodinu malware nazvanou FontOnLake, která cílí na systémy s Linuxem. Malware obsahuje dobře navržené moduly, které značí, že útočníci se v zabezpečení opravdu vyznají. Každý odchycený vzorek používá jiný C&C server s nestandardními porty. Malware má opět více schopností od vytváření backdooru přes rootkity až po trojanizované aplikace, což jsou legitiminí binární soubory upravené k provádění další škodlivé činnosti. Podle umístění C&C serveru a hlášení na Virustotal patří jeho cíle do jihovýchodní Asie.

Google: 2SV pro všechny

Google plánuje do konce roku zapnout všem uživatelům dvoufaktorové ověřování (2SV). Jedná se zhruba o 150 miliónů uživatelů. Prohlášení přichází jen pár týdnů po tom, co Microsoft představil přihlašování ke svým službám bez hesla.

Velmi krátce

Kromě toho všeho ještě navíc nefungoval Facebook…

Pro pobavení

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…