Prohnaný AI asistent pro VS Code

Bezpečnostní analytici ze společnosti Aikido vydali nové upozornění na škodlivé rozšíření Microsoft VS Code pro Moltbot (dříve Clawdbot). Rozšíření bylo zveřejněno uživatelem s názvem „clawdbot“ 27. ledna 2026 na oficiálním Extension Marketplace. Doplněk se tváří jako bezplatný AI asistent pro kódování, který ale současně nenápadně instaluje škodlivou „nálož“ .

Open-source projekt Moltbot, vytvořený rakouským vývojářem Peterem Steinbergerem, má velice dobře našlápnuto. Moltbot umožňuje uživatelům spouštět vlastního AI asistenta založeného na LLM lokálně na svých vlastních zařízeních a komunikovat s ním prostřednictvím již zavedených komunikačních platforem jako jsou WhatsApp, Telegram, Slack, Discord, Google Chat, Signal, iMessage, Microsoft Teams a WebChat.

Zde je ale také potřeba zmínit, že Moltbot nemá žádné legitimní rozšíření VS Code a útočníci stojící za touto aktivitou se zkrátka svezli na rostoucí popularitě nástroje, aby podvodem přiměli nic netušící vývojáře k jeho instalaci.

Zmíněné škodlivé rozšíření je navrženo tak, aby se automaticky spouštělo při každém startu vývojového prostředí (IDE) a nenápadně načetlo soubor „config.json“ z externího serveru („clawdbot.getintwopc[.]site“). Poté spouští binární soubor s „Code.exe“, který se stará o nasazení programu pro vzdálenou plochu jako je ConnectWise ScreenConnect. Aplikace se poté připojí k URL adrese „meeting.bulletmailer[.]net:8041“, čímž útočníkovi poskytne trvalý vzdálený přístup k napadenému hostiteli.

„Útočníci si nastavili vlastní relay server ScreenConnect, vygenerovali předkonfigurovaný klientský instalační program a distribuovali ho prostřednictvím rozšíření VS Code,“ uvedl výzkumník Aikido Charlie Eriksen. „Když si oběť nainstaluje rozšíření, získají plně funkčního klienta ScreenConnect, který se okamžitě spojí s infrastrukturou útočníka.“

Útočníci navíc neponechávají nic náhodě a do kódu zabudovali i záložní mechanismy. Rozšíření s názvem „ClawdBot Agent – AI Coding Assistant“ („clawdbot.clawdbot-agent“) bylo mezitím společností Microsoft odstraněno.

Bohužel to není první případ, kdy se Moltbot objevil v hledáčku bezpečnostních expertů, kteří vidí jako hlavní problém upřednostnění jednoduchosti nasazení a použití před zabezpečením.

Útočníci používají framework PeckBirdy JavaScript C2 od roku 2023

Výzkumníci společnosti Trend Micro objevili systém řízení a kontroly založený na JScriptu s názvem PeckBirdy, který APT skupiny spojené s Čínou používají od roku 2023 k útokům na různá prostředí. Navzdory pokročilým možnostem je framework implementován ve starém skriptovacím jazyce JScript, což mu umožňuje fungovat v různých běhových prostředích prostřednictvím LOLBins.

Systém byl objeven poté, co byly na několika čínských herních webech nalezeny škodlivé skripty určené ke stažení hlavního payloadu. Konečným cílem útoku je zobrazovat falešné webové stránky s aktualizacemi softwaru pro Google Chrome, aby byli uživatelé oklamáni ke stažení a spuštění falešných aktualizačních souborů, čímž dojde k infikování počítačů malwarem.

Byly identifikovány dvě kampaně využívající PeckBirdy: SHADOW-VOID-044 zaměřená na čínský herní průmysl a SHADOW-EARTH-045 útočící na asijské vládní instituce a soukromé organizace prostřednictvím vkládání skriptů na vládní webové stránky za účelem sběru přihlašovacích údajů. Framework se vyznačuje flexibilitou, funguje s různými webovými prohlížeči a prostředími, používá WebSocket ke komunikaci se serverem a je schopen krást cookies, zneužívat zranitelnosti prohlížečů a instalovat modulární backdoory HOLODONUT a MKDOOR.

Google vyřadil síť IPIDEA

Google vyřadil z provozu jednu z největších proxy sítí, která využívá ke svému fungování přípojky běžných domácích uživatelů. Ti si mohou software, který toto umožňuje, přinést například ve formě aplikace, předinstalované na necertifikovaném Android TV zařízení, stáhnout přibalené v aplikaci zdarma anebo se dokonce sami aktivně zapojit za příslib plateb za využití jejich připojení. Společnosti Google se právní cestou podařilo docílit vypnutí domén, které byly používány k ovládání zapojených zařízení.

Podle společnosti Google nabízel prozovatel sítě IPIDEA také vlastní SDK pro vývojáře, které jim v případě použití mělo zaručit monetizaci jejich Android, Windows, iOS a WebOS aplikací a ovládal také domény bezplatné VPN. Google také identifikoval 3075 Windows aplikací, které poslaly aspoň jeden request na servery určené pro prvotní připojení zařízení k proxy síti.

Některé z nich se maskovaly jako OneDriveSync nebo Windows Update. Bylo také identifikováno 600 Andoid aplikací, které obsahují kód pro připojení k proxy síti IPIDEA. Google také provedl update Google Play Protect, které bude nyní automaticky varovat uživatele, pokud se pokusí instalovat aplikaci obsahující IPIDEA kód. U certifikovaných zařízení pak budou tyto aplikace odstraněny automaticky a bude zabráněno budoucím pokusům o jejich instalaci.

Kritická zranitelnost ve vm2

Vm2 je populární open-source nástroj navržený pro spuštění neznámého nebo nedůvěryhodného javascriptového kódu v izolovaném a bezpečném prostředí. Objevila se však kritická zranitelnost, která útočníkům umožňuje toto prostředí opustit a vykonávat libovolný kód přímo v operačním systému. Tato zranitelnost s označením CVE-2026–22709 získala kritické CVSS skóre 9,8 z 10.

Hlavním nedostatkem je způsob, jakým asynchronní funkce JavaScriptu vrací objekt GlobalPromise namísto lokálního. Callback funkce GlobalPromise na rozdíl od té lokální neobsahuje dostatečnou sanitaci, což vede k prolomení izolace.

CVE-2026–22709 je další z řady kritických zranitelností, které se v projektu vm2 v poslední době objevily. Správce projektu Patrik Šimek sice již před lety oznámil ukončení vývoje této knihovny, projekt byl však nakonec znovu oživen a ve vývoji se pokračuje. Nicméně sám vývojář upozorňuje, že podobné zranitelnosti se mohou vyskytnout i v budoucnu, a doporučuje zvážit přechod na alternativní izolované prostředí, jako je například isolated-vm.

Jen desetina nemocnic plní požadavky na kyberbezpečnost

S nástupem nového roku musí být prakticky všechny české nemocnice zaregistrovány jako poskytovatelé regulovaných služeb a následně splňovat pevně daná bezpečnostní pravidla. Za rozšíření působnosti zákona o kybernetické bezpečnosti na mnohem více subjektů může implementace evropské směrnice NIS2. Kybernetická bezpečnost v českých zdravotnických zařízeních přitom ale zůstává slabým místem.

Podle aktuální analýzy české společnosti ComSource, je v průměru zajištěna jen ze třetiny toho, co právní předpisy požadují. Nemocnice navíc často nemají správně zavedené systémy a procesy na zvládání kybernetických hrozeb a nejsou dostatečně připraveny reagovat na kybernetické útoky. To může mít negativní dopad na jejich fungování a ohrožovat zdraví pacientů.

Podvodné e-maily zneužívají „nevyzvednutou zásilku“

E-mailem se šíří další věrohodně působící podvodný e-mail. Od stovek dalších se liší tím, že tentokrát zneužívá poměrně běžné situace, kdy si lidé skutečně občas nevyzvednou objednanou zásilku. Útočníci se vydávají za advokátní kancelář zastupující zahraniční společnost a příjemce e-mailu obviňují z údajného protiprávního jednání kvůli nepřevzaté objednávce ze známé české doručovací společnosti.

E-mail pracuje s konkrétními detaily (číslo objednávky, číslo zásilky, přesná částka), vyhrožuje soudním řízením a tlačí na rychlou úhradu. Přímo v e-mailu nabízí více možností platby. Na takové zprávy nereagujte, neplaťte a ověřujte údaje přímo u dopravce či prodejce oficiálními kanály.

Závažná zranitelnost v n8n umožňuje vzdálené spuštění kódu

Dvě závažné zranitelnosti v platformě n8n umožňuje útočníkovi vzdálené spuštění kódu (RCE) a převzetí celé instance, a to i v případě, že je systém provozován v interním režimu spuštění (bez oddělení mezi aplikací a vykonáváním úloh). Úspěšné zneužití může vést k úplné kompromitaci systému, včetně přístupu k uloženým přihlašovacím údajům a napojeným službám.

Telefonické podvody umožňují útočníkům obejít dvoufázové ověřování

Rozsáhlá útočná kampaň, která cílí na více než 100 velkých organizací napříč různými odvětvími. Útočníci tentokrát nespoléhají jen na automatizované nástroje, ale využívají vishing, v rámci kterého telefonují zaměstnancům nebo helpdeskům a snaží se je pod záminkou technické pomoci přimět k prozrazení přihlašovacích údajů.

Cílem útoků je obejít jednotné přihlašování (Single Sign-On, SSO). Útočníci kombinují telefonické hovory s falešnými přihlašovacími stránkami, které vypadají téměř totožně jako originál. Jakmile oběť zadá své údaje, útočník je v reálném čase zachytí, včetně jednorázových bezpečnostních kódů a získá tak přístup ke všem firemním aplikacím a datům.

Po průniku do systému útočníci obvykle rychle kradou citlivé soubory, vydírají organizace hrozbou jejich zveřejnění a někdy také zablokují data, aby zvýšili tlak na zaplacení výkupného. Zároveň se vydávají za kolegy a pomocí interních nástrojů, jako je Slack nebo Teams, se snaží rozšířit svůj přístup dál.

Mezi zasaženými organizacemi mají být firmy z telekomunikací, pojišťovnictví, technologií, ale i právních a zdravotnických služeb. Odborníci proto doporučují důsledně školit zaměstnance, aby byli nekompromisní v rámci jakýchkoli telefonátů žádajících přihlašovací údaje, a pečlivě sledovali bezpečnostní upozornění, například přihlášení z nových zařízení nebo neobvyklých lokalit.

Ve zkratce

- Seznamte se s ICLickFIX – frameworkem cílícím na WordPress

- Fortinet potvrdil novou zero-day zranitelnost

- Kritická zranitelnost CVE-2026–22709 v knihovně vm2 umožňuje vzdálený únik ze sandboxu a spuštění libovolného kódu, proto je nutná okamžitá aktualizace.

- Podvržené knihovny pro Python po instalaci spouštějí malware

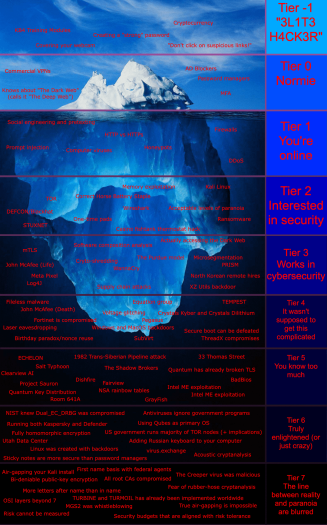

Pro pobavení

Počítačová bezpečnost – od naivity k šílenství

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…