Když pachatel nemá rukavice

Každý zločinec při svém počínání něco opomene a zanechá po sobě nějaké stopy. Ne jinak je tomu i u kyberhříšníků. Výzkumníci společnosti Checkpoint se v minulých měsících zaměřili na hledání autorových otisků v exploitech. Na základě nich vytvořili první profil vývojáře zneužití zranitelností pro Windows. Jedná se o jednoho z nejaktivnějších vývojářů malwaru známého jako Voloďa či BuggiCorp. Tento jedinec či tým (počet autorů stojících za tímto jménem není známý) už má na svém kontě deset (!) zjištěných zneužití LPE jádra Windows, v okamžiku objevení bylo několik z nich využitím zero-day zranitelnosti.

Nápad začít tento výzkum vyšel z řešení jednoho z incidentů, kdy byl na zákazníka Checkpointu veden komplikovaný útok. Pomocná krátká binárka sloužící k využití zranitelnosti CVE-2019–0859, která v tu chvíli neměla žádný PoC, vykazovala podobné rysy, jako zaváděcí malware (žádná obfuskace, podobný kód, zbytky PDB, shodná časová razítka).

Za kvalitním malwarem stojí obvykle národní kyber-špionážní skupina, která má podle Checkpointu řadu specializovaných týmů s pracovníky kvalifikovanými přesně pro svou konkrétní roli. Každý z těchto týmů je pak odpovědný za jinou část malwaru, např. za jeho šíření, za shromažďování citlivých dat, atd. V případě tvorby modulů zneužívajících nějaké zranitelnosti se nelze spolehnout pouze na samotné vývojáře malwaru. Je nutné sáhnout i po jiných zdrojích, kterým je mimo jiné tzv. volný trh exploitů.

Aby takové exploity mohly být vloženy do malwaru, je třeba si s „kybergalerkou“ dohodnout nějaké integrační API. Checkpoint se v budoucnu chce zaměřit právě na analýzu takových modulů a jeho výzkumníci jsou přesvědčeni, že se z této analýzy dozvědí více o jejich autorech a o distribuci exploitů mezi nimi a jejich protějšky z kyber-špionážních skupin. Soustředění se na malé binární soubory obsahující exploit namísto hledání v celém malwaru by mohlo vést k slibným výsledkům. To, že v prvním vzorku byl exploit oddělen od zbytku malwaru přesvědčilo tým k závěru, že je dílem někoho jiného, než autorem hlavního kódu.

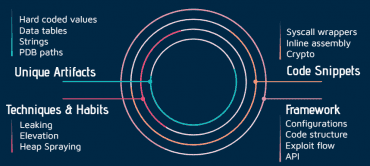

Z modulu exploitu výzkumníci posbírali střípky pro vytvoření otisku autora: Unikátní artefakty (konstanty, binární smetí, GDI pojmenování, PDB cesty), úryvky kódu (framework, programovací techniky, práce s haldou, implementace funkcí) API poskytované zákazníkovi. Z nasbíraných kousků byly vybrány ty zcela unikátní, které se objevují ve více vzorcích a byla také vytvořena časová osa umožňující zjistit, zda se jedná o exploit vytvořeným před objevením zero-day zranitelnosti, nebo až těsně po ní pomocí technik jako je patch-diffing, apod. Díky této detektivní práci výzkumníci odhalili již zmíněných deset exploitů z dílny Volodi alias BuggiCorpa, který pod touto přezdívkou prodával svá díla na nechvalně proslulém kyber-kriminálním fóru Exploit[.]in až za dvěstě tisíc dolarů.

Další grafologické nálezy z tohoto v pravdě detektivního výzkumu Checkpointu ukazuje tento skvělý článek. Pokud programujete a výše zmíněný výzkum vás zaujal, určitě vám doporučujeme jeho přečtení.

Huawei je churavej

Nemusíme zmiňovat, že produkty značky Huawei mají v řadě zemí problémy, nevyjímaje Českou republiku. Tentokrát čínský výrobce narazil ve Spojeném království, když Národní centrum kybernetické bezpečnosti (NCSC) dospělo k názoru, že Huawei nedostatečně vyřešil bezpečnostní nedostatky, které mu byly v minulosti vytýkány. Jak říká oficiální zpráva, existuje zde podezření, že vylepšení, která firma provedla, nejsou dlouhodobě udržitelná a že i když jistý problém celonárodního významu, vyskytnuvší se v roce 2019, byl odstraněn dříve, než mohl být zneužit, nezaručuje to, že veškerá bezpečnostní rizika pro národní bezpečnost Spojeného království mohou být dlouhodobě zmírněna.

Pod vlivem amerických sankcí je Huawei v Británii vyloučen z implementací sítí 5G až do roku 2027. Ve starších mobilních sítích a v pevném širokopásmovém připojení čínská zařízení britská vláda nezakazuje. Připomeňme si, že USA zavedly sankce z důvodu rizika, že by Čína mohla prostřednictvím zařízení Huawei a ZDE provádět špionáž nebo sabotáž. To společnost Huawei vždy popírala.

Britští bezpečnostní úředníci jsou ve svých závěrech mírnější a i přes značnou kritiku tvrdí, že rizika zvládnou a že zjištěné nedostatku nejsou výsledkem zasahování čínské vlády. Toto stanovisko je pro Huawei, jak společnost reagovala, do budoucna velkým závazkem k otevřenosti a transparentnosti. Stále doufá, že i když jejich zařízením zavřeli Britové vrátka, v jiných evropských zemích by jejich 5G sady mohly být nasazeny. Zatímco v Itálii ještě šance je, Německo už 5G produkty Huaweie rovněž zakázalo.

Nebezpečné přecházení

U mobilních sítí zůstaneme i dalším příspěvku. ZDNet totiž zveřejnil zprávu informující o zranitelnosti sítí 5G i 4G, která vzniká mícháním starých technologií. Přestože je svět ochromen nemocí COVID-19, do modernizace bezdrátových technologií se investuje ve velkém, v letošním roce se očekává, že přechody z 4G na 5G budou představovat 21% všech investic do bezdrátových sítí.

V tomto uspěchaném nasazování se bohužel jako vždy řeší bezpečnost až na posledním místě s tím, že „pak se to nějak vyřeší“. Poněkud zastaralý a telekomunikačními sítěmi stále používaný protokol SS7 z roku 1975 se od dob svého vzniku příliš nevyvíjel. Obsahuje mimo jiné bezpečnostní chyby, které mohou za určitých okolností umožnit zachycení hovorů, nebo odejití dvoufaktorové autentizace.

Dosáhnout toho lze započetím škodlivé činnosti na jednom ze starších protokolů 2G, 3G, nebo 4G v síti, kde poskytovatel kvůli podpoře starších zařízení nabízí směs několika technologií. Následně lze se škoděním pokračovat na jinak bezpečné 5G síti díky špatné konfiguraci, architektuře sítě či softwarovým chybám v implementaci protokolů.

Bouřka míří na Linuxy

Pierluigi Paganini na svém webu Security Affairs zveřejnil zprávu, že botnet IPStorm odhalený v květnu 2019, který útočil pouze na systémy Windows nyní nenechá v klidu ani uživatele jiných platforem. Máte-li tedy Android, Linux, či Mac, mějte se na pozoru. Botnet infikoval tento měsíc přes 13 500 zařízení.

Bot je napsán v jazyce Go a na unixové systémy se dostává prostřednictvím slovníkového útoku na SSH. Pokud jej chcete nachytat na standardní honeypot Cowrie, neuspějete, bot jej detekuje. Pokud se jedná o běžný systém na který dostane se proražením slabého hesla, nainstaluje reverzní shell a očekává příkazy operátorů. Zajímavé je, že zatím nebylo zjištěno, že by byl botnet zneužit k škodlivým činnostem, jako je DDoS útok, nebo jiné škodlivé komunikaci. Na své využití tedy zřejmě teprve čeká.

Na Blízký východ míří dvouocasí štíři

Vědci z ESETu objevili novou verzi androidího spywaru škodičské skupiny APT-C-23, známé jako Two-tailed Scorpion. Malware byl označen jako Android/SpyC23.A. Jeho první verze byla zveřejněna a analyzována v roce 2017. Oproti ní. má rozšířené šmírovací funkce, zvládá číst zprávy diskusních aplikací, nahrávat hovory, zachytávat display a vyhýbat se detekci operačním systémem Android.

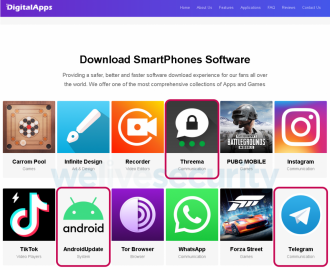

Malware dvakrát zachytil MalwareHunterTeam a to v dubnu a červnu letošního roku. Šířen byl prostřednictvím falešného obchodu DigitalApps prostřednictvím např. aplikace Telegram, která je ve své originální verzi velmi oblíbená díky kvalitnímu zabezpečení komunikace, které na rozdíl od konkurentů zatím nepoznamenala žádná aféra. Ačkoliv zmíněný malware útočí zejména na země Blízkého východu, konkrétně na izraelské uživatele, může se objevit i u nás. Platí tedy pravidlo nestahovat aplikace z neoficiálních obchodů a kontrolovat oprávnění, která aplikace požaduje.

Krátce

- XDSpy Spyware získává tajné dokumenty vlád východní Evropy.

- Emotet Otestujte si, zda je vaše emailová adresa či celá doména součástí spamových útoků Emotet.

- Windows XP Vývojáři úspěšně přeložili uniklé zdrojové kódy Windows XP a Windows Server 2003.

- Cisco Společnost Cisco vydala záplaty na závažné zranitelnosti svých zařízení umožňující DoS útok.

Pro pobavení

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…