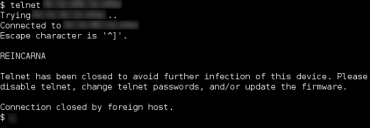

Linux.Wifatch je malware, který již údajně infikoval více než 10 000 routerů a různých IoT zařízení. Tento kód, poprvé zaznamenaný v listopadu 2014, se však aktuálně nepodílí na žádných útocích, naopak na zařízeních detekuje a sanuje známé rodiny malware. Linux.Wifatch se také snaží předejít dalšímu napadení vypnutím telnet démona a zanecháním vzkazu majiteli. V tom je jak výzva k vypnutí telnetu, tak ke změně hesla a aktualizaci firmware.

Linux.Wifatch, který je napsaný v Perlu, se po infikování routeru připojí do peer to peer sítě, která slouží k distribuování informací o nových hrozbách. Ač by se mohlo zdát, že se jedná o bohulibý záměr, analytici varovali, že kód tohoto malware obsahuje zadní vrátka, která může jeho tvůrce později využít ke svým vlastním cílům.

V pondělí se na blogu Symantecu objevil update původní zprávy, protože se firmě ozval údajný tvůrce tohoto malware. V komunikaci vysvětluje, že ačkoliv se jedná o, dle jeho tvrzení, altruistický projekt, uživatelé by mu v žádném případě neměli důvěřovat a měli by jeho kód odstranit a zařízení zabezpečit. A to nejen kvůli případnému bugu v kódu, který by mohl umožnit zneužití jeho projektu.

Pokud uživatelé zaznamenají na svém routeru příznaky infikování malwarem Linux.Wifatch, měli by ho resetovat do továrního nastavení a zabezpečit jak updatováním firmare, tak také změnou výchozího hesla.

Naše postřehy

Ve firmware verze N300_1.1.0.31_1.0.1.img a N300–1.1.0.28_1.0.1.img na routeru Netgear WNR1000v4 byla nalezena zranitelnost, umožňující útočníkovi přístup do administrativní části webového rozhraní routeru bez znalosti hesla. Zneužití zranitelnosti je bohužel jednoduché a spočívá v opakovaném volání konkrétní URL, k čemuž lze využít i python skript, zveřejněný na odkazované adrese. V pátek se dokonce objevily informace o zneužití této zranitelnosti ke změně DNS serveru, což je útok, se kterým již máme své zkušenosti i u nás. Zde je pak seznam všech routerů, kterých by se měl problém týkat. Záplata by měla být dostupná v průběhu příštího týdne.

Předposledně jsme tu rozebírali soudní spor mezi společností Facebook a belgickou obdobou našeho úřadu pro ochranu osobních údajů ohledně používání cookies ke špehování uživatelů. Nyní Facebook potvrdil, že chystá vypuštění vlastního satelitu, který umožní poskytovat levné či dokonce bezplatné připojení k Internetu uživatelům z rozvojových zemí. To je sice sympatická myšlenka, ale vzhledem k hladu, který má Facebook po informacích o uživatelích, to může vyvolávat trochu obavy o soukromí takto připojených uživatelů.

Palubní vstupenky obsahují dostatečné množství osobních informací, aby se s jejich znalostí bylo možné u Lufthansy dostat až k účtu konkrétního pasažéra a zjistit jeho další plánované lety. V článku je odkazována služba, která vám zobrazí, co je schováno v různých čárových kódech nebo v QR. Problém je, že bych tam nic, co může obsahovat má osobní data, raději neposílal.

Tento týden se kromě SoHo routerů vrátil na scénu další potenciální zdroj pozdvižení – CMS systémy. Nejdříve byla opravena zranitelnost vůči persistentnímu XSS v pluginu Jetpack pro WordPress. Mrzuté je, že plugin Jetpack má více než milión stažení, postižených stránek tak může být celkem dost. Pak se objevila informace o reflected XSS zranitelnosti v Drupalu a nakonec se ve velkém finále vrátil na scénu samotný WordPress, aby uvedl útok Brute Force Amplification. Při něm je díky zabudované podpoře XML-RPC možné v jednom dotazu vyzkoušet stovky kombinací jmen a hesel a vyhnout se klasické detekci útoků hrubou silou.

Útočníci stále zkouší vylepšovat své útoky. Svědčí o tom i dva případy, při kterých ke sběru přihlašovacích údajů uživatelů využívali napadení nějaké konkrétní služby. V jednom případě se jednalo o aplikaci Microsoft Outlook Web (OWA), zde injektování vlastní verze knihovny OWAAUTH.dll umožňovalo útočníkům krást přihlašovací údaje k e-mailovým účtům. V druhém případě je ke sběru přihlašovacích údajů zneužívána služba Clientless SSL VPN (WebVPN), v tomto případě se pro změnu útočníci postarají o vložení vlastního javascriptového kódu do přihlašovací stránky.

Ani ve světě mobilních operačních systémů nebyla nuda. YiSpecter je název malware, který dokáže zaútočit jak na jailbroken, tak i na non-jailbroken zařízení. Jakmile je zařízení jednou infikováno, YiSpecter může stáhnout a spustit libovolnou aplikaci pro iOS, nahradit existující aplikaci, převzít kontrolu nad spuštěním aplikace kvůli zobrazení reklamy, sbírat informace a odesílat je na C&C server a změnit konfiguraci prohlížeče Safari. Ani uživatelé Androidu ale nezůstali zkrátka a malware Kemoge, šířící se zatím celkem dvaceti státy, umí rootnout jejich zařízení na několik způsobů, a podělit se se svým C&C serverem o získané informace.

Ve zkratce

- Zdravotnický průmysl je náchylný ke kyberútokům

- Edward Snowden odhalil jak se nabourávají chytré telefony

- Google vydal záplatu Stagefright zranitelnosti

- Který antivir je nejlepší pro Linux?

- Nový kolizní útok zlevňuje prolomení SHA1

- Severní Korea je podezřelá z hacknutí provozovatele metra

- Čas updatovat Veeam a VeeamVixProxy

Pro pobavení

Závěr

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a redaktorů serveru Security-Portal.cz. Uvítali bychom i vaši spolupráci na tvorbě obsahu tohoto seriálu. Pokud byste nás chtěli upozornit na zajímavý článek, tak nám napište na FB stránku, případně na Twitter. Děkujeme.