Po několika historických výletech se opět vracíme do nedávné „hackerské“ historie. O operaci High Roller jsme se zmínili již v jednom z předchozích dílů. Jednalo se o sérii podvodů a neoprávněných přístupů k bankovním účtům v řadě zemí. Hackeři pocházející patrně z Ruska, Albánie nebo Číny (v těchto zemích byly umístěny řídící servery) při ní nepoužili žádné revoluční metody, jen se jim podařilo velmi efektivně vybrat správné cíle a tradiční nástroje, jako jsou keyloggery, grabbery obrazovky a další malware, plně automatizovat a provozovat „v cloudu“. Tajemstvím úspěchu byla modifikace dvou již dříve „slavných“ škodlivých programů: trojana Zeus a malware SpyEye. Přestože se High Roller odehrál v roce 2012, jeho příběh vlastně začíná o pět let dříve.

Zeus nebo také Zbot

Není mnoho exemplářů malware, které by se staly tak populární a dlouhodobě úspěšné jako Zbot. Když byl poprvé v létě roku 2007 odhalen, byl využíván ke krádežím informací z amerického ministerstva dopravy. Zeus se pro podobné účely ideálně hodí, neboť funguje jako „prostředník v prohlížeči“ a dokáže například zaznamenávat, co píše uživatel na klávesnici, nebo kopírovat data z formulářů.

Mezi zločinci velmi populární jsou zejména formuláře, do nichž se zadávají údaje o platebních kartách (včetně populárního CVC), nebo se s jejich pomocí uživatelé přihlašují ke svým bankovním (ale i jiným) účtům. Útočníkům se přitom podařilo Zbot umístit coby nákazu čekající na nic netušící uživatele na řadě renomovaných webů či FTP serverů včetně Bank of America, NASA, Monster.com, Oracle, Cisco či Amazon. Ať už je zajímaly hesla do emailu nebo sociálních sítí, online bankovnictví, platební karty nebo něco jiného, s přístupem ke kontrolnímu serveru Zbota, bylo snadné je získat. Zeus, coby kvalitní malware, byl samozřejmě plně konfigurovatelný aby dokázal zcizit ty správné informace nebo přístupové údaje – a nejen to.

Zeus se zdál být, jak se na nejvyšší antické božstvo sluší a patří, navíc prakticky nezničitelný. Díky sofistikovaným maskovacím metodám a neustálému vývoji jeho nejnovější verze a potomci (např. GameOver Zeus) stále kolují internetem, přičemž se odhaduje, že v době svého maxima byl řádově na milionech až desítkách milionů počítačů po celém světě. O jeho dlouhodobé popularitě svědčí i to, že přestože byl odhalen v roce 2007, i o řadu let později byl používán pro šíření jiných útoků, jako byl například CryptoLocker v roce 2013.

O něco méně odolnosti prokázali někteří z jeho duchovních otců. Poté co se Zeus začal v roce 2010 masově šířit a sbírat bankovní informace, které následně organizovaná skupina z východní Evropy využila pro vybírání peněz z karet a účtů (celkem takto získali přes 70 milionů dolarů), rozhodla se konat FBI. V rozsáhlém zátahu bylo zatčeno více než 100 osob (většina v USA, někteří také v Británii a na Ukrajině). V síti skončil také Alžířan Hamza Bendelladj, který byl označen jako duchovní otec celé organizace a byl zároveň obviněn, že provozoval a prodával další, novější malware: SpyEye. Úřadům se nicméně nepodařilo odhalit identitu autora Zbota – známa je jen jeho přezdívka „Slavik“.

SpyEye: něco pro globální trh

Úspěch Zbota inspiroval autora novějšího malware s podobnými funkcemi. SpyEye byl také navržen ke krádežím osobních přístupových informací k nejrůznějším účtům včetně bankovních, nebo čísel platebních karet. Jeho autor, Rus Alexandr Arejevič Panin, ale neměl v úmyslu sám riskovat a vybírat bankovní konta. Navrhl svůj malware jako perfektní produkt pro globální trh kyberzločinu a prodával jej za ceny řádově od tisíce do deseti tisíc dolarů. Během tří let (2009–11), kdy byl SpyEye populární a postupně infikoval bezmála 1,5 milionu počítačů, si Panin patrně slušně vydělal – měl přinejmenším 150 zákazníků, kteří pomocí SpyEye vybrali peníze řádově z desítek (možná stovek) tisíc bankovních účtů a platebních karet.

Panin ale udělal jednu zásadní chybu – patrně ve snaze poskytovat svým klientům co nejlepší služby umístil kontrolní servery SpyEye v severoamerické Georgii. Navíc zanechal stopy v diskuzních fórech a dokonce i v konfiguračním souboru samotného malware. O to snazší bylo vydat na něj mezinárodní zatykač, na jehož základě byl zadržen v červnu 2013 v Dominikánské republice. Počátkem minulého roku se před americkým soudem ke svému činu doznal, finální rozsudek by měl být vynesen letos v březnu – Panin čelí až 30 letům vězení.

Paninův případ nicméně znovu ilustruje, že ani zatčení (nebo odsouzení) autora malware či organizátora kyberútoků neznamená konec hrozby – zejména je-li malware prodáván jako „produkt“, tak botnety, které si vytvořili jeho zákazníci, běží dál. SpyEye tedy nezmizel a i když už není tak populární (na výsluní jej nahradil například Citadel), kdykoliv se můžou objevit jeho vylepšené verze. Podobně jako tomu bylo v případě operace High Roller.

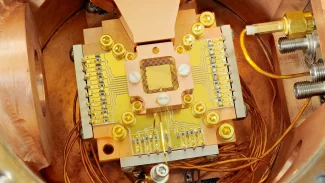

Příchod chytrého, cloudového malware

Zásadním nedostatkem malware jako je Zeus nebo SpyEye je potřeba ručně jej ovládat – vlastní transakce, průniky na bankovní či jiné účty musí dělat operátor-člověk. Když k tomu přidáte nezbytné náklady se zřizováním účtů vedených na „bílé koně“, kam jsou peníze převáděny, a nutnost zařídit jejich výběr nebo převod dál, jedná se v kombinaci s částkami, které lze získat z účtů běžných smrtelníků o časově i finančně poměrně nákladný zločin.

Stačí přitom změnit jeden nebo dva základní parametry: odstranit potřebu ručního ovládání malware a nastavit útok tak, aby z účtů převáděl jen určité procento zůstatku, nebo cílit útoky na účty z nichž je možné, dokonce i vcelku nepozorovaně, převést nikoliv jednotky nebo desítky, ale stovky, tisíce nebo dokonce desetitisíce dolarů či eur. Mohou to být účty firem nebo organizací, nebo účty bohatších osob, na nichž je běžně zůstatek v řádu stovek tisíc dolarů či eur. Takovým se často říká „high rollers“ a právě na ně byl ve velké míře zaměřen útok, který počátkem roku 2012 odhalili experti z McAfee a Guardian Analytics – jeho cílem se postupně stalo několik evropských zemí, kde neodolaly ani bankovní účty chráněné více faktorovou autentizací, a postupně se během několika týdnů přesunul do latinské Ameriky a USA.

O tom už ale více za týden.