Řada červů, dokonce i těch kteří nebyli naprogramováni jako škodlivý kód, nebo byli zacíleni na určitý typ systémů, způsobila po svém vypuštění menší či větší „druhotné“ škody – jako bylo zahlcení sítí, zasekávání napadených systémů, nefunkčnost některých aplikací. S tím jak se zvyšovala sofistikovanost útočníků a byly definovány konkrétní cíle, kterých chtěli dosáhnout (nebo oběti, které měly být zasaženy), zlepšovala se schopnost škodlivého kódu odvádět svou práci se pokud možno nepozorovaně. Stuxnetu se to dařilo více než rok. Bylo to dáno i netradičním způsobem, jakým probíhala počáteční infekce, i hlavním cílem, na který byl sofistikovaný červ namířen.

Jak napadnout offline síť

S vlastními uranovými doly, těžkovodními reaktory, závody pro obohacování uranu a výzkumnými středisky je Irán na jasné cestě k tomu stát se jadernou velmocí. Největší závod pro obohacování uranu se nachází v provincii Isfahan poblíž města Natanz – je zde celkem 100 000 metrů čtverečních hal postavených 8 metrů pod zemí, chráněných 2,5 metru silnými betonovými zdmi, zesílenými betonovými stropy a 22 metry navezené hlíny. O existenci původně tajného závodu se svět dozvěděl v roce 2002 (během následujících dvou let bylo zařízení dodatečně opevněno zmíněnými zesílenými stropy a návozem zeminy) a při první inspekci IAEA v roce 2003 zde bylo v provozu 160 centrifug – dnes se jejich počet odhaduje na 7 000. Právě Natanz byl podle všeho hlavním cílem pro nějž byl Stuxnet navržen na míru coby inteligentní kybernetická zbraň.

Psal se leden 2010, když si vyšetřovatelé IAEA při rutinní inspekci závodu na obohacování uranu v Natanz všimli, že v halách s tisíci kaskádových centrifug patrně není něco v pořádku. […] Za normálních okolností musel Irán nahradit zhruba deset procent centrifug ročně díky provoznímu opotřebení. Při zhruba 8700 centrifugách instalovaných v Natanz se tedy ročně odepisovalo přibližně 800 z nich. Když ale IEAE zkoumala záznamy z kamer před kaskádovými halami, byli šokováni, když zjistili, jakým tempem museli zaměstnanci vyměňovat poškozené centrifugy. Během pouhých několika měsíců jich bylo nahrazeno mezi 1 a 2 tisíci. Otázkou bylo: proč?

Wired 7/2011

Počítačové systémy které kontrolují výrobní procesy, bývají odděleny od veřejného internetu buď pomocí kvalitní ochrany „perimetru“ jako jsou firewally nebo SPI systémy, nebo prostě tím, že nejsou k veřejné síti vůbec připojeny. Chcete-li napadnout takto zabezpečenou či oddělenou síť, existuje jedna elegantní alternativa: dostat se do počítačů fyzicky. Před zrodem internetu se první viry šířily pomocí nakažených disket, dnes jsou nejefektivnější nakažené USB disky – už v době jejich počáteční slávy byly prováděny experimenty, kdy dobrovolníci rozdávali „nakažené“ USB disky například před vchodem do kancelářské budovy a zjišťovali, kolik zaměstnanců je následně ze zvědavosti v práci použije a zda se podaří firemní počítače napadnout například pomocí funkce automatického spuštění. Patrně někdy v roce 2007 se v Iránu objevily první USB flešky obsahující Stuxnet. Nevíme sice, kdo a za jakých okolností je do závodu v Natanz přinesl a připojil k počítačům v lokální síti, jisté ale je, že počátkem roku 2010 už nákaza, kterou šířily, odváděla svou práci: nenápadně a potichu likvidovala stovky či tisíce centrifug pro obohacování uranu.

Kaskáda plynových centrifug (zde na fotografii v Piketonu, Ohio v roce 1984) používaných k separaci izotopů při obohacování uranu. Iránské centrifugy byly jediným cílem, na který měl Stuxnet útočit.

Běloruský objev

Trvalo ale ještě dlouhých šest měsíců, než se objevilo první podezření. 17. června si zaměstnanci běloruské společnosti VirusBlokAda všimli, že počítač jejich íránského zákazníka se chová divně a neustále se restartuje. Po chvíli se jim podařilo izolovat nákazu a užasli. Nejen, že se jednalo o zcela nový typ malware, ale červ navíc používal k infekci počítačů velmi netradiční metodu – USB disk v kombinaci s do té doby neznámou bezpečnostní dírou (tzv. 0-day útok) Windows Exploreru, díky níž bylo možné počítač nenápadně infikovat při prohledávání obsahu nově připojeného disku. Malware používající doposud neznámou bezpečnostní slabinu je poměrně vzácný – typicky se objevuje jen asi v jednom z milionu případů nově objevených hrozeb. Časem se mělo ukázat, že červ, který napadl počítače v Iránu, je ještě o několik řádů „vzácnější“ – využíval totiž pro své šíření a fungování čtyři různé 0-day slabiny a dva ukradené bezpečnostní certifikáty pro instalaci současně. Byl tak vlastně sofistikovanější než miliony každoročně se objevujících nákaz dohromady.

Zaměstnanci běloruské společnosti se obrátili na Microsoft a ve chvíli, kdy byla pro díru v Průzkumníku oznámena záplata, vše zveřejnili. Nový červ byl pojmenován Stuxnet na základě částí názvů souborů, které bylo možné nalézt v jeho kódu. Čím více se odborníci na bezpečnost o Stuxnetu dozvídali, tím více je překvapoval a udivoval. Záhy se ukázalo, že přestože veřejně se nákaza šíří od jara 2010, její první varianta musela být (podle specialistů z Kaspersky Lab) nasazena již bezmála o rok dříve a předchozí generace byly (podle expertů ze Symantecu) patrně poprvé úspěšně nasazeny již v roce 2007 a vyvíjeny od roku 2005 – tedy v době kdy byl komplex Natanz ještě ve výstavbě.

Zkoumání kódu ukázalo, že únik Stuxnetu mimo Natanz byl podle všeho neplánovanou chybou, způsobenou při aktualizaci červa na jaře 2010. Díky chybě napadl patrně červ laptop některého ze zaměstnanců a z něj se po přenesení domů rozšířil na Internet.

Jasný cíl

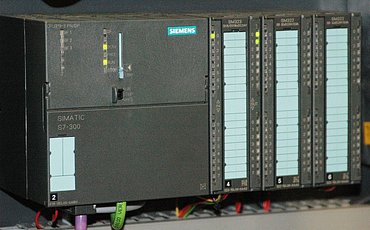

Čím více se bezpečnostní experti v antivirových firmách o Stuxnetu dozvídali, tím jasnější bylo, že jej nevytvořili tradiční „kyberzločinci“, jako například proslavený Conflicker o dva roky dříve (jeho konečným úkolem bylo šířit spamovací boty a tzv. scareware). Stuxnet byl navržen tak, aby své škodlivé funkce aktivoval jen na počítačích obsahujících software Siemens pro kontrolu průmyslových zařízení – PCS 7, WinCC a STEP7, případně se jejich prostřednictvím instaloval na vybrané systémy Siemens PLC (k tomu využíval právě ony další, v době objevení neznámé „0-day“ bezpečnostní díry) – jednalo se tak opět o útok na systémy typu SCADA, podobně jako v Sovětském Svazu v roce 1983 (viz minulý díl seriálu).

Programovatelný logický řadič Siemens Simatic PLC S7–300 byl zařízením, které Stuxnet při svém útoku napadal a využíval.

I v případě systémů Siemens byl ale Stuxnet napsán doslova jako práce softwarového odstřelovače. Vybíral si totiž jen PLC systémy s ovládacím rozhraním od dvou výrobců z Finska a Íránu a útočil výhradně na ty ovládající motory s rychlostí otáček mezi 807 a 1210 Hz – ty jsou používány prakticky výhradně u pump a plynových centrifug. Při splnění určitých podmínek pak Stuxnet nejprve zvyšuje otáčky centrifug ze standardních 1064 Hz na nadlimitních 1410 Hz po dobu 15 minut a po necelém měsíci naopak otáčky sníží až na 100–200 Hz na 50 minut (cílem je centrifugy nenápadně poškodit a odstavit z provozu). Zároveň se instaluje jako rootkit, aby mohl maskovat svou přítomnost a činnost – například tak, že sděluje připojeným monitorovacím systémům fiktivní údaje, podle nichž se zdá, že se nic podezřelého neděje.

Když bylo zjištěno, že Stuxnet posílá data o napadených systémech na servery www.mypremierfutbol.com a www.todaysfutbol.com, navrhli experti v Symantecu, aby informace přicházející na tyto domény z napadených počítačů byly přesměrovány k nim za účelem analýzy. Ta záhy ukázala zajímavou anomálii. Ze 38 tisíc počítačů napadených v prvním týdnu po přesměrovaní bylo neuvěřitelných 22 tisíc v Íránu, necelých 7 tisíc v Indonésii, 4 tisíce v Indii a pouhé 4 stovky v USA. Taková anomálie už nešla vysvětlit ani tím, že se Stuxnet začal právě z Íránu šířit – bylo jasné, že červ se nezaměřuje jen na určitý typ SCADA řídících systémů Siemens, ale že jej „zajímají“ tyto systémy právě v Íránu.

Vojenský původ

Když něco vypadá jako kůň, chodí to jako kůň a řehtá to jako kůň, pak to nejspíš nebude zebra, ale kůň. Již pár týdnů po objevení Stuxnetu poukazovala řada bezpečnostních analytiků na skutečnosti z nichž bylo možné vyvodit jediné: červ byl patrně vyvinut jako cílený útok s podporou některého státu (Kaspersky Lab, září 2010) a jeho nepravděpodobnějšími původci jsou USA a Izrael (F-Secure, říjen 2010).

Pikantní bylo, že podle raného prohlášení Siemensu z léta 2010 červ přinejmenším zpočátku nepoškodil žádného z jeho zákazníků – ostatně Írán nemohl být zákazníkem, protože zařízení a software Siemens, který v rámci svého jaderného programu země používala, podléhá embargu a nemohlo tak být nakoupeno a provozováno oficiálně.

Únik Stuxnetu díky chybě při jeho aktualizaci na jaře 2010 byl vlastně jediným významnějším „přešlapem“, kterého se autoři dopustili ve snaze urychlit šíření červa v íránských jaderných provozech. Nebýt toho, svět se o této kybernetické zbrani nikdy nedozvěděl. Přestože se díky tomu červ začal poměrně rychle šířit, na počítačích, které neobsahovaly software Siemensu, se až na výjimky choval naprosto „vzorně“ – poté, co infikoval maximálně tři další počítače, se stal neaktivním a ke 24. červnu 2012 se smazal. V optimálním případě tak měl nejspíše Stuxnet po splnění svého úkolu (zpomalení nebo zastavení procesu obohacování uranu v íránských závodech) sám sebe zlikvidovat a zůstat neodhalen.

Otázka autorství

Stuxnet byl od počátku žhavým tématem pro bezpočet spekulací z nichž řada se v průběhu následujících let kupodivu více či méně potvrdila. Dokonce i mnozí z těch, kdo jeho vojenský původ a jasné cílení proti Íránu zpočátku zpochybňovali, nebo prohlašovali za holý nesmysl, po roce či dvou svůj názor ve světle dalších skutečností změnili. Přestože oficiálně se ke Stuxnetu žádný stát ani armáda nepřiznala, panuje dnes všeobecná shoda, že byl společným projektem špionážních a armádních složek USA a Izraele.

„Po řadu let se CIA snažila do íránských systémů dostávat vadné díly a výkresy. Dokonce upravovala i dovážené napájecí zdroje, které následně vybuchovaly. Sabotáže ale byly relativně neúčinné. Generál James E. Cartwright proto založil malou kybernetickou operaci v rámci Strategického velení amerických sil, které mimo jiné řídí i síly jaderné. Spojil se s výzvědnými službami a společně prezidentu Bushovi a jeho národnímu bezpečnostnímu týmu předložili svůj nápad. Ten zahrnoval vytvoření nejsofistikovanější kybernetické zbraně, jako doposud Spojené státy vyvinuly.“

New York Times, červen 2012

Podle dostupných (pochopitelně oficiálně nepotvrzených) informací byl Stuxnet vytvořen v rámci operace Olympijské Hry, která byla zahájena pod vedením generála Jamese Cartwrighta v roce 2006 z rozhodnutí prezidenta George W. Bushe a dále rozšířena po nástupu Barracka H. Obamy. Podle článků v New York Times byl do celé operace významně zapojen Izrael především proto, aby získal alternativu ke konvenčnímu útoku na íránská jaderná zařízení, který chtěl v roce 2006 preventivně provést. Postupně se tak potvrzovaly spekulace, s nimiž přicházeli bezpečnostní experti již koncem léta roku 2010 – vytvoření Stuxnetu byl náročný projekt v řádu člověko-let, který vyžadoval tým deseti až třiceti lidí a přípravu v délce zhruba půl roku. Některé klíčové komponenty, například bezpečnostní certifikáty používané při instalaci do Windows, byly patrně zcizeny zpravodajskými službami (již záhy se zjistilo, že oba výrobci, jejichž certifikáty byly zneužity – Jmicron a Realtek – sídlili na Taiwanu ve stejném výzkumném areálu).

Stuxnet patrně nebyl takovým úspěchem, v jaký zpravodajci a vojáci doufali. Odhaduje se, že během jednoho až tří let, kdy byl v komplexu Natanz aktivní a neodhalen, bylo jeho „přičiněním“ poškozeno deset až dvacet procent centrifug – program obohacování uranu tak sice byl zpomalen, ale nikoliv zastaven. Totéž platí o útocích modifikovaných verzí Stuxnetu, které se objevily v následujících dvou letech. I když se většina odborníků dnes shodne na tom, že se jednalo o společný projekt amerických a izraelských zpravodajců i armády, není jasné, zda do něj byly zapojeny další země, firmy či jednotlivci – nejčastěji se spekuluje o účasti Jordánska, Francie, pomoci ze strany Siemensu, nebo o tom, že samotný Stuxnet rozšířili na lokální síť v Natanzu z USB flash disků ruští kontraktoři.

Jisté je jediné: jestliže někdo do roku 2010 pochyboval o existenci kybernetické války coby samostatné a plnohodnotné vojensko-zpravodajské disciplíny, Stuxnet jej musel přesvědčit o opaku. Nebyl přitom prní a pochopitelně ani poslední – z operace Olympijské Hry se vedle Stuxnetu zrodil i malware „Flame“, o němž bude některý z příštích dílů našeho seriálu.