Operaci Olympijské hry spustila, jak jsme uvedli už v minulém díle našeho seriálu, administrativa prezidenta George W. Bushe v roce 2006. Jejím prvním milníkem bylo z velké části úspěšné napadení závodů pro obohacování uranu (zejména komplexu v iránském Natanz) prostřednictvím sofistikovaného červa Stuxnet. Jednalo se patrně zároveň o způsob, jak přesvědčit Izrael, aby opustil své plány na konvenční útok na iránská jaderná zařízení.

Program, který převzala administrativa prezidenta Obamy, selhal v případě Stuxnetu v jediném bode – kvůli chybě, která se do červa dostala při jeho aktualizaci, se Stuxnet rozšířil mimo komplex Natanz a jeho existence (včetně zjevného specifického cílení a prakticky jistého armádně-špionážního původu) byla odhalena světu. Právě tím (spíše než vedlejšími škodami, které způsobil) byl Stuxnet zajímavý.

E-kniha: Lukáš Erben, Úsvit hackerů

Kniha Úsvit hackerů vypráví fascinující příběh počátků hackerů, tedy lidí, o kterých dnes slýcháme prakticky denně. Tito lidé existovali dávno před současnými hackery, kteří se dokáží nabourat do informačních systémů. Existovali dávno před vznikem internetu, počítačů, chytrých telefonů a platebních karet.

Knihu si můžete zakoupit za 90 Kč v obchodech Palmknihy.cz a Google Play. Neobsahuje DRM.

S tím, jak byla postupně odhalována další (v převážně většině pochopitelně oficiálně nepotvrzená) fakta, začala být operace Olympijské hry označována jako největší “elektronická tajná operace” od druhé světové války, kdy byl společným úsilím polských, britských a amerických vojenských kryptoanalytiků a matematiků opakovaně “rozbíjena” německá šifra Enigma – jejímu příběhu jsme se věnovali v prvním seriálu o “hackerech” před rokem. Tím spíše, že Stuxnet nebyl jediným projektem realizovaným v rámci operace Olympijské hry. Dalším malwarem, o němž se svět dozvěděl dva roky po “úniku” Stuxnetu, byl právě Flame.

Určen pro střední Východ

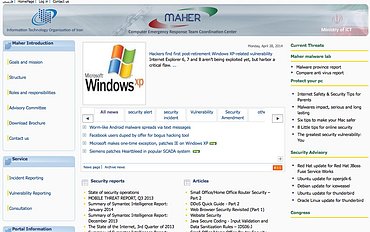

Po zkušenostech se Stuxnetem se pro Irán, ale i další země blízkého a středního východu stala kybernetická bezpečnost a obrana jednou z hlavních priorit. Není divu že Flame byl objeven právě Iránským národním CERT centrem MAHER, společně s experty z Kaspersky Lab a CrySyS Lab (laboratoř pro kryptografii a systémovou bezpečnost na Univerzitě Technologie a Ekonomie v Budapešti).

Zajímavé je, že podnětem k hledání Flame byla oficiální žádost Mezinárodní Telekomunikační Unie Spojených Národů (UN ITU) aby Kaspersky Lab vyšetřila zprávy o možném viru, útočícím specificky na počítače iránského Ministerstva ropného průmyslu. Vyšetřování odhalilo MD5 hash, který se vyskytoval téměř výhradně na počítačích konkrétních zákazníků a institucí na středním Východě – nejvíce napadených lokalit bylo v Iránu (téměř 200), následovala Palestina a Izrael, Súdán, Sýrie, Libanon, Saudská Arábie a Egypt.

Flame (či Flamer), jak byl malware pojmenován podle jednoho z řetězců uvnitř kódu, se pochopitelně vyskytl i v dalších zemích, u nichž není jasné, zda byly primárními cíli, nebo se tam malware rozšířil omylem – Rusku a kupodivu také Maďarsku, Rakousku či Hong Kongu. V počáteční fázi Flame napadl odhadem zhruba tisícovku počítačů ve vládních úřadech, školách, podnicích, ale i v domácnostech. Podobně jako v případě Stuxnetu, i u Flame experti záhy potvrdili, že v okamžiku svého objevení byl aktivní již delší dobu (přinejmenším od roku 2010, možná ale o dva či tři roky déle). Byly to ale jen první ze stop, které naznačovaly, že Flame by mohl pocházet ze stejného zdroje jako Stuxnet.

Megavirus. Doslova.

Tím co bezpečnostní odborníky překvapilo při odhalení Flame především, byla jeko velikost a složitost. Flame má neuvěřitelných 20 MB a je napsán zčásti ve skriptovacím jazyku Lua a kompilovaném C++. Svou komplexnost a možnosti dále doplňuje tím, že umožňuje po počáteční infekci stahovat další útočné moduly a funkce. Flame navíc používá pět různých metod šifrování, SQLite databázi pro ukládání strukturovaných informací a dokáže nepozorovaně propašovat svůj vlastní kód do různých procesů. Malware používá při vlastní infekci (ta podobně jako v případě Stuxnetu probíhá primárně z USB disku, sekundárně prostřednictvím lokální sítě) dvě z bezpečnostních slabin, které využíval již Stuxnet, ověřuje si, jaký antivirový software je nainstalován a podle toho upravuje své vlastní chování, aby snížil pravděpodobnost odhalení.

Flame obsahuje také funkci pro vzdálenou deaktivaci a vymazání ze systémů, která byla poté, co byl koncem května 2012 odhalen veřejnosti, aktivována. Podobně jako Stuxnet využívá také podvržený certifikát, zatímco v případě Stuxnetu se jednalo podle všeho o certifikáty odcizené, autorům Flame se podařilo inovativním způsobem zneužít dříve známou slabinu šifrovacího algoritmu MD5 pro vytvoření platně vyhlížejícího certifikátu.

Dobře připravená špionáž

Zatímco Stuxnet sloužil primárně jako nástroj pro sabotáž centrifug v závodech pro obohacování uranu, Flame měl jiný úkol – sbírat citlivé informace a odesílat je svým majitelům. Jeho možnosti jsou přitom až neskutečné. Vedle vyhledávání a odesílání nejrůznějších typů dokumentů (PDF, technické výkresy, 3D modely AutoCAD, dokumenty, tabulky, a to především z počítačů v Iránu – jak ověřil Sinkholing provedený v Kaspersky Labs ještě před zveřejněním informací o Flame) dokáže nahrávat zvuk pomocí mikrofonu v PC (notebooku, webové kameře), snímat fotografie (opět například z webových kamer), snímat psaní na klávesnici, odposlouchávat konverzaci na Skype nebo se z napadených počítačů pomocí Bluetooth připojovat na okolní mobilní zařízení a stahovat z nich další informace, jako jsou například seznamy kontaktů.

Flame byl podle všeho takřka dokonalý nástroj stvořený pro kybernetickou špionáž, který získané informace posílal na 80 různých serverů napříč Evropou, Asií a Severní Amerikou (v době jeho odhalení byly hlavní servery podle všeho v Německu, Švýcarsku, Holandsku či Turecku, v průběhu jeho činnosti se ale patrně “stěhovaly” po celém světě). Byla to právě historie dotčených serverů a registrace jejich domén (falešných, často vyhlížejících jako domény hotelů, obchodů nebo lékařů), z níž bylo možné usoudit, společně s nejstarším dokumentovaným výskytem hlavní komponenty (podle CrySyS Lab), že počátky Flame spadají do let 2007–8, kdy patrně probíhala úvodní fáze jeho vývoje. Jeho aktivity pak byly dokumentovány zejména v první polovině roku 2012, kdy některé iránské úřady odpojily své počítače využívané v ropném odvětví raději od internetu a napadení zaznamenaly vybrané Iránské školy (dodnes ovšem není jasné, zda lze všechny tyto útoky před samotnou izolací Flame v květnu 2012 připisovat právě jemu, nebo jiným nákazám).

Sourozenec Stuxnetu

Že by Flame mohl pocházet ze stejného zdroje jako Stuxnet (tedy že byl vytvořen jako špionážní nástroj armádou či tajnou službou – nejspíše ve Spojených Státech či Izraeli) naznačovalo hned několik indicií. První bylo velmi podobné cílení a vlastní až neuvěřitelná složitost a možnosti jimiž Flame disponuje. Rané verze Stuxnetu navíc obsahovaly kód pro napadení z USB disku, jenž se velmi podobal tomu, co bylo nalezeno u Flame, který podobným způsobem zneužíval zero-day slabinu. Vedle Flame a Stuxnetu byl v roce 2011 objeven ještě třetí malware, Duqu, který sdílí společné vlastnosti se Stuxnetem i Flame (kterému je funkčně podobný, je ale jednodušší), není ovšem jasné, zda pochází ze stejného zdroje.

Podle Iránského CERT byl typ šifrování používaný ve Flame typický pro práci Izraelců, všechny primární cíle by navíc odpovídaly izraelskému původu. V některých článcích zveřejněných během léta 2012 byly zmiňovány i neoficiální potvrzení izraelskými zdroji, článek Washington Post z 19. června 2012 pak uváděl, že Flame byl vyvíjen společným úsilím NSA, CIA a izraelské armády již od roku 2007 (což odpovídá i dalším indicíím) právě v rámci operace Olympijské hry. To dále potvrdily informace,které médiím předal Edward Snowden, oficiálně ale původ malware ze strany USA či Izraele nikdy potvrzen nebyl.

Když bylo 28. května 2012 oznámeno objevení Flame, byl v Iránu již několik týdnů k dispozici nástroj pro jeho odhalení a odstranění vyvinutý tamním CERT. Poté, co byla existence malware zveřejněna, spustili jeho autoři proces samodestrukce, který jej včetně všech stop odstranil ze zbývajících napadených PC připojených k internetu. To byl definitivní konec do té doby nejpropracovanějšího špionážního malware. Otázkou zůstává, jaké další projekty vytvořené v rámci operace Olympijské hry (a nejen ní) doposud nebyly odhaleny.

Odkazy

- Wikipedie – Flame

- Článek o Flame ve Washington Post

- Další články o Flame