DoS tedy Denial of Service, či česky odmítnutí služby (v případě DDoS vyvolané distribuovaným útokem jdoucím z mnoha různých IP adres – typicky ovládnutých počítačů), patří k nejčastějším typům útoků v dnešním internetovém světě. Denně jich probíhají řádově tisíce a ty největší mohou mít „sílu“ zabírající šířku přenosového pásma až ve stovkách gigabitů za sekundu.

Drtivá většina těchto útoků je pochopitelně výrazně menší, nicméně i tak jejich četnost a především síla v poslední době stále narůstá – například podle studie společnosti Prolexic z minulého roku meziročně vzrostla průměrná šířka pásma u jimi sledovaných serverů sedminásobně (na 48 Gbps), průměrná délka útoku stoupla na 34 hodin. Ostatně jen rozbor trendů, zdrojů (vede pochopitelně Čína), cílů a dalších informací o DdoS útocích v posledních několika letech by vydal na celý obsáhlý článek. Hned několik článků či menší seriál by pak bylo možné věnovat nejrůznějším technikám a postupům, jimiž jsou podobné útoky dnes prováděny, a případně jak a nakolik se jim lze bránit. Nás ale pochopitelně zajímá především jejich historie, která se začala psát na sklonku osmdesátých let v té nejjednodušší myslitelné podobě.

E-kniha: Lukáš Erben, Úsvit hackerů

Kniha Úsvit hackerů vypráví fascinující příběh počátků hackerů, tedy lidí, o kterých dnes slýcháme prakticky denně. Tito lidé existovali dávno před současnými hackery, kteří se dokáží nabourat do informačních systémů. Existovali dávno před vznikem internetu, počítačů, chytrých telefonů a platebních karet.

Knihu si můžete zakoupit za 90 Kč v obchodech Palmknihy.cz a Google Play. Neobsahuje DRM.

1989: Ping flood

Jedním ze základních příkazů protokolu ICMP, který představuje základ sady internetových protokolů je „Echo Request“ – prostý požadavek na odpověď, na nějž by měl být schopen odpovědět každý prvek pracující na IP vrstvě. Pro provedení úspěšného útoku pomocí Ping Flood stačilo z jediného počítače s větší šířkou přenosového pásma, než měla „oběť“, poslat nepřetržitý proud požadavků na odezvu, čímž se zahltila příchozí přenosová kapacita, cílový počítač (nebo jiný prvek pracující na IP vrstvě) pak ve snaze na všechny tyto dotazy odpovědět zahltil i kapacitu odchozí. Právě Ping floods, které se začaly ve větším měřítku objevovat již v roce 1989, jsou často uváděny jako vůbec první rozšířená forma útoků DoS.

Zajímavé je, že funkce Ping (Echo Request) byla v minulosti zneužívána i jiným způsobem – jako tzv. „Ping smrti“ (Ping of death). Pro ten stačilo odeslat zkomolený dotaz větší než maximální velikost IPv4 paketu (65 535 bytů) ve formě fragmentů, který v mnoha případech způsobil po „složení“ v cílovém počítači přetečení bufferu a jeho následný „pád“.

1990: IRC EFnet: platforma pro řízení DDoS

Přestože v době nejrůznějších messengerů, snapchatů či hipchatů je takřka zapomenuto i staré dobré ICQ, na IRC – jeden z prvních masivních „chatovacích“ protokolů, si řada čtenářů Rootu jistě vzpomene. IRC vytvořil v roce 1988 Jarkko Oikarinen jako náhradu chatovacího programu MUT na finské BBS OuluBox. Za zmínku stojí, že v době státního převratu v Sovětském svazu v roce 1991 zůstalo IRC jediným funkčním informačním kanálem v době kdy byly blokovány běžné sdělovací prostředky a používalo se pro předávání informací i během Války v perském zálivu v roce 1990.

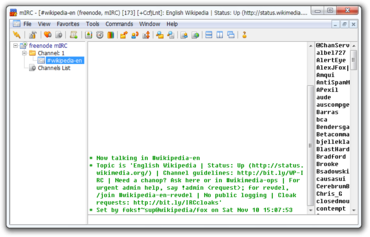

IRC bylo populární chatovací platformou až do příchodu IM aplikací a sociálních sítí. Po roce 2000 se ale stalo také platformou pro řízení DDoS útoků (kterým se budeme věnovat v jednom z dalších dílů seriálu). Na obrázku PC klient mIRC.

Poměrně neorganizovaná síť IRC serverů se poprvé stabilizovala v roce 1990, kdy vznikl Efnet, tedy Eris Free Network (eris.berkeley.edu byl posledním IRC serverem který nevynucoval prakticky žádná pravidla pro napojování dalších serverů). Přestože v následujících letech vznikly i další IRC sítě a v roce 1996 se oddělil Evropský IRCnet, byl to právě Efnet, odkud byly řízeny jedny z prvních významných DDoS útoků. IRC se stalo vhodným řídícím systémem pro ovládání „botů“, kteří se usídlili na napadených zombie PC (botnetům se budeme podrobněji věnovat v některém z následujících dílů) – stačilo nastavit boty tak, aby „naslouchaly“ na určeném kanále a následně jim prostřednictvím IRC zadávat úkoly – to bychom ale prozatím předbíhali.

1996: Útok na Panix

Byl pátek večer a Alexis Rosen se právě chystal odejít z práce, když mu jeden z jeho počítačů poslal e-mail. […] Byla to řádka prostého textu generovaná automaticky jedním ze strojů, které monitorovaly jeho síť. Sdělovala prostě: „Mailové servery neběží.“ Ani jeden ze šesti tisíc zákazníků Panixu tak nemohl přijímat elektronickou poštu. […] Když zjistil, o jaký problém se jedná, pocítil mráz v zádech. Někdo nebo něco posílal 210krát za vteřinu stále jeden a ten samý typ zprávy, na kterou byl jeho počítač povinen odpovědět. A dokud útok pokračoval – což trvalo několik týdnů – Rosen musel dnem i nocí pracovat, aby se pod přívalem datového smetí jeho systémy nezhroutily.

Panix Attack, Time Magazine, září 1996

Jeden z prvních skutečných (a úspěšných) DoS útoků provedených metodou SYN flod se odehrál v září 1996 a jeho obětí se stala společnost Panix, třetí nejstarší poskytovatel intenetového připojení (ISP) na světě (před Panixem byly už jen NetCom a the World). Alexis Rosen, který útok odhalil, nebyl rozhodně žádný zelenáč. Byl jedním ze zakladatelů Panixu a zároveň byl ze „staré školy“, a tak neváhal a celý incident zveřejnil. Záhy se ukázalo, že podobným útokům čelila v poslední době řada provozovatelů internetových serverů a služeb, kteří ale neměli nic společného. Jediným pojítkem byl článek v hackerských časopisech 2600 a Phrack, který popisoval, jak právě takový typ útoku provést, včetně návodu, jak napsat jednoduchý program, který automaticky vytvoří záplavu příkazů SYN, tzv. „SYN flood“.

SYN (synchronize) je úvodní požadavek na TCP spojení klienta se serverem, na který server odpovídá SYN-ACK a následně dostane od klienta odpověď ACK. SYN flood funguje prostě tak, že neposílá serveru zpět očekávaný kód ACK (nebo vyšle dotaz SYN s falešnou IP adresou, z níž nemůže přijít odpověď). Server tak zbytečně čeká na odezvu, což vytěžuje jeho kapacitu, pokud je podvržených dotazů SYN posláno větší množství v neustálém sledu, je možné server poměrně snadno zahltit. Dnes již existuje řada opatření a postupů, jak se proti tomuto útoku bránit, v roce 1996 se ale jednalo o naprostou novinku, která dokázala dostat takřka na kolena i veterána mezi ISP, jako byl Panix.

SYN Flood se stal prvním typem DoS útoku, před nímž vydal oficiální varování americký CERT – stalo se tak 19. září 1996 ve zprávě číslo 21, která začínala těmito dvěma odstavci:

TCP SYN Flooding a útoky pomocí podvržených IP

Dva „podzemní časopisy“ v nedávné době vydaly kód k provádění útoků denial-of-service pomocí „napůl otevřených“ TCP spojení. Tento kód je aktivně používán k útokům na internetové servery. V současné době nemáme k dispozici kompletní řešení pro tento problém, nicméně existují kroky, které lze učinit pro snížení jeho negativního dopadu. Odhalení původce útoku je obtížné, lze to ale dokázat, byli jsme informováni, že některé zdroje útoků byly identifikovány.

Libovolný systém připojený k internetu a poskytující síťové služby prostřednictvím protokolu TCP (jako webový server, FTP server nebo mailový server) je možným cílem tohoto útoku. Vedle útoků proti konkrétním serverům mohou být též napadeny vaše routery a další síťové serverové systémy, pokud podporují nějaké TCP služby (např. Echo). Následky útoku mohou být různé v závislosti na systému, nicméně útok sám využívá podstatu TCP protokolu tak, jak jej používají všechny systémy.

Zpráva CA-1996–21, 19. záři 1996

Přestože se možná některé zdroje prvních rozsáhlých DoS útoků podařilo vypátrat, nikdo ve skutečnosti nebyl odhalen ani dopaden. ISP a provozovatelé internetových serverů se prostě museli učit s DoS útoky bojovat a žít. Koneckonců „Panix Attack“, jak byl celý incident s první vlnou SYN Flood útoků pojmenován, byl jen začátkem. Na další kapitoly z historie DoS a DDoS útoků se podíváme v příštím díle seriálu.