Bot se zrodil jako užitečný nástroj pro správu diskusních kanálů, na samém sklonku minulého století si ale potenciálu IRC a stávajících botů pro ovládání nakažených PC všimli první hackeři. Zpočátku, stejně jako v jiných oblastech, hackeři spíše experimentovali, v roce 2000 ale přišla první skutečná hrozba – Gtbot, který umožňoval zneužívání nakažených PC k provádění útoků typu DDoS (těm jsme věnovali několik dílů seriálu) a časem také ke spamovým útokům a sledování uživatelů napadených počítačů.

Malware jako služba

Než ale botnet začne fungovat, musí být nejprve vytvořen. To probíhá v několika krocích a je to první úkol jeho majitele a správce – takzvaného pasáka. Nejprve je třeba vytvořit velící a řídící (C&C) servery napojené na vhodnou komunikační infrastrukturu (například IRC kanál). Následuje nákaza počítačů červem či virem – ta se obvykle šíří klasickými cestami coby příloha v e-mailu (ale může k ní dojít i přes závadné webové stránky – zejména u PC, která nemají nainstalované aktualizace a bezpečnostní software). Jakmile se podaří počítač infikovat, program bota se spustí (aniž by o tom uživatel tušil), připojí se k řídícímu (C&C – control and command) serveru a čeká na další instrukce.

Paradoxní je, že tím hlavní práce pasáka vlastně končí, jeho produktem není spam, který botnet rozesílá, nebo DDoS útok z počítačů v něm zapojených, ale botnet samotný – ten je totiž většinou nabízen jako služba k pronájmu. Chcete rozesílat spam? Pronajmete si botnet. Chcete spustit DDoS útok na banku nebo jiný konkrétní cíl? Opět si pronajmete botnet. Proč riskovat provádění útoku z vlastního PC či sítě, když jej můžete provést pomocí napadených počítačů (jejichž uživatelé a majitelé o ničem netuší) po celém světě.

Funkcí, které botnety nabízejí, je ale mnohem širší škála – některé mohou být navíc na hraně „legálnosti“. Vedle zmíněného rozesílání spamu a DDoS útoků jsou to například “klikací roboti” (ti vydělávají svému “nájemci” prostřednictvím PPC kampaní, které běží na jeho serverech), těžba bitcoinů (spíše v minulosti, s rostoucí náročností a potřebou speciálního výpočetního HW už ani výkon botnetů nemusí být dostatečný), ovlivňování vyhledávačů (tzv. otravy vyhledávačů, spamdexing či black-hat SEO, při němž jsou opakovaně zadávány například nesmyslné vyhledávací dotazy s cílem ovlivnit vyhledávací indexy a výsledky vyhledávání – jedná se o poměrně rozsáhlou oblast, která by si zasloužila možná vlastní díl seriálu).

Botnety mohou dále sloužit ke kradení autentických licenčních čísel aplikací a operačních systémů (a jejich následný prodej coby originálů licencí), přihlašovacích a platebních údajů i dalších cenných osobních informací. Botnet také může na napadených počítačích podsouvat na reklamní pozice vlastní reklamu, rozesílat či zobrazovat “scareware” (nejrůznější vyděračská varování a požadavky na zaplacení vymyšlených pokut, která vypadají jako od FBI, Policie ČR apod.). V neposlední řadě je pak botnet využíván pro šíření nákazy na další počítače.

Hitparáda botnetů

Většina botnetů čítá řádově desítky až stovky tisíc nakažených počítačů. Existují i menší “sítě”, které ovládnou například stovky serverů (Boatnet, Zer0n3t). Ty nejúspěšnější ale dosahují milionů či desítek milionů nakažených PC. Jedním z největších relativně dobře zmapovaných byl botnet BredoLab, jehož domovinou byla Arménie a který fungoval v letech 2009–2010. Celkově nakazil na 30 milionů počítačů a jeho hlavním “byznysem” bylo rozesílání malware prostřednictvím e-mailu (v době “maxima” jeho aktivity se jednalo o více než 3,5 miliardy nakažených e-mailů denně!). Kromě šíření sebe sama nabízel botnet služby rozesílání spamu, malware a scareware a odhaduje se, že jeho pasáci si přišli měsíčně na 2,5 – 3 miliony Kč.

BredoLab byl nakonec poražen holandskými kyber-kriminalisty, kterým se koncem října 2010 podařilo vypátrat jeho řídící servery umístěné v datovém centru společnosti LeaseWeb. Poté, co nad nimi převzali kontrolu, došlo k menší kybernetické “přestřelce”, během níž se pasák ovládající zbývajících asi 200 tisíc počítačů pokusil pomocí DDoS útoku získat zpět kontrolu nad C&C servery – neúspěšně. Vyšetřovatelé navíc spolupracovali s arménskými úřady, kam se podařilo vypátrat stopu pasáků botnetů, ty následně zatkly Gerogije Avanesova, který měl být údajnou hlavou projektu BredoLab. Avanesov byl v roce 2012 odsouzen ke čtyřem letům vězení. BredoLab nicméně zcela nezanikl, neboť se nepodařilo zlikvidovat část C&C serverů v Rusku a Kazachstánu a následně jej patrně převzala jiná skupina (nebo část původních) pasáků.

V síni slávy nesmí pochopitelně chybět ani mezinárodní botnet Mariposa, který byl řízen ze Španělska, jehož hlavní část naprogramoval Slovinec a zapojeni byli patrně i Gruzínci. Jeho základem byl “Butterfly bot”, který po napadení zapojil PC do botnetu a zároveň se dál šířil nejen prostřednictvím internetu (například MSN a P2P sítí), ale i přes USB disky. Do jeho provozního programu patřily tradiční prvky, jako je rozesílka spamu a DDoS útoky, ve velké míře ale také špehoval majitele napadených PC. Na samém vrcholu ovládala Mariposa 13 milionů počítačů.

Mariposa je španělsky „motýl“ – základem botnetu Mariposa byl motýlí bot (Butterfly bot), proto se v řadě infografik o Maripose setkáte se symbolem či fotografií motýla (na obrázku babočka paví oko, u nás hojný druh).

Likvidace Mariposy byla projektem, na kterém spolupracovalo několik soukromých firem a vládních agentů, jež utvořili tzv. pracovní skupinu Mariposa. Finální tažení začalo těsně před Vánoci 2009 – opět ovládnutím řídících serverů. Následovala menší soukromá kybernetická válka mezi pasáky botnetů a společností Defence Intelligence, která celou akci řídila. Pasákům se podařilo získat zpět kontrolu nad botnetem a spustili rozsáhlý DDoS útok, při němž byly coby “vedlejší škody” odstaveny od internetu některé kanadské univerzity a vládní úřady. Mariposa byla ale nakonec poražena a její řídící servery odstaveny. V únoru 2010 byl ve španělsku zatčen F. C. Ruiz, coby údajná hlava Mariposy, a následně byli zatčeni i dva další z pasáků – J. P. Rivera a J. J. B. Rios. Konečně v červenci 2010 byl ve Slovinsku zatčen Majaz Skorjanc, autor Butterfly bota, ten byl následně v prosinci 2013 odsouzen k téměř pěti letům vězení.

Na moři i pod hladinou

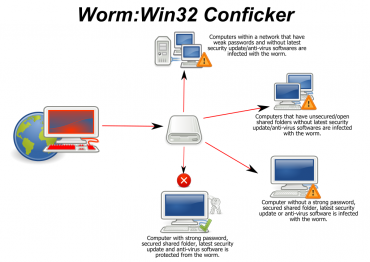

Naše malá síň slávy by pochopitelně nebyla kompletní bez proslulého červa a botnetu, který stvořil. Conficker byl zajímavý a unikátní zejména počtem způsobů, kterými se šířil, a variant, v nichž se postupně vyskytoval. Nejprve to byla bezpečnostní díra v síťových službách operačních systémů Windows (2000, XP, Vista, Server 2003/2008/2008R2), která zůstala na mnoha PC neopravena i řadu týdnů poté, co byl Conficker v listopadu 2008 (společně s onou chybou) odhalen. Následovala další varianta šířící se po lokálních sítích (ve sdílených adresářích) a přes USB disky.

Conficker se stal slavným především proto, že napadl řadu firem a organizací, u nichž byste předpokládali přinejmenším obstojnou úroveň ochrany. Byly mezi nimi francouzské námořnictvo, britské ministerstvo obrany, dokonce i britské námořnictvo, včetně počítačů na válečných lodích a ponorkách. Nákaza se nevyhnula ani Bundeswehru, řadě úřadů veřejné správy, policejním útvarům a pochopitelně bezpočtu komerčních subjektů.

Za úspěšností Confickeru stála zmíněná kombinace různých způsobů šíření i jeho neustálá aktualizace autory, kteří podle všeho bedlivě sledovali, jak se proti němu napadené oběti snaží bránit. Celkem vznikly čtyři varianty červa s různými metodami šíření i obrany před bezpečnostním softwarem či aktualizací OS. Zajímavé je, že až poslední varianta Conficker E (z dubna 2009) instalovala “komerční” funkce botnetů pro rozesílání spamu či scareware.

Conficker se od Mariposy a BredoLab liší ještě v jednom podstatném “detailu” – nikdy nebyl skutečně poražen a zlikvidován. Napadené počítače byly sice postupně “vyčištěny” a díry v operačních systémech zalepeny, nicméně tvůrci a pasáci Confickeru nebyli nikdy odhaleni a dopadeni (Microsoft vypsal na informaci vedoucí k jejich zatčení a usvědčení odměnu 250 tisíc dolarů) a stále ještě existují počítače, které Conficker ovládá. Na vrcholu své slávy jich přitom Conficker řídil více než 10 milionů a byl schopen rozesílat až 10 miliard spamů denně.

Skvělý byznys model

Conficker není sám. Botnetů, které se nepodařilo nikdy skutečně zlikvidovat, je řada, nové se stále objevují. Některé jsou specializované na oblast bankovnictví (například Citadel a Gameover Zeus) nebo na špionáž ve vládní sféře (Travnet), jiné pokračují v tradičním “byznysu” rozesílání spamu a DDoS útocích. Především ale zůstávají botnety pro své tvůrce a pasáky skvělým a relativně bezpečným obchodním modelem. Proto se nadále těší velké “popularitě” – zlatá éra botnetů tedy zdaleka neskončila.