Zdá se, že nová vicepremiérka Veronika Remišová, která má na starosti Úřad vicepremiéra pro informatizaci a investici, se ujala boje s neschopným ICT prostředím slovenské vládní sféry s plnou vážností. Jeden ze zatčených byl totiž vedoucím sekce kybernetické bezpečnosti na jejím Úřadu.

To vše se děje v 21.století, v zemi, která na digitální transformaci v průběhu deseti let zkonzumovala více než jednu miliardu eur. Procesy jsou ale stále komplikované, byrokracie neubývá, kvalita služeb pokulhává a technické prostředky jsou zastaralé a přetížené. Přitom Slovensko je členem Evropské unie i NATO, a tak by se zdálo, že financování informatizace z evropských zdrojů bude pod drobnohledem a neopomene se kyberbezpečnost. Oprávněně, protože slovenský Národní bezpečnostní úřad si v roce 2006 způsobil mezinárodní ostudu, když přístup do své sítě chránil triviálním heslem „nbusr123“.

Podle informací, které přinesl slovenský Denník N, vyšetřovatelé Národní kriminální agentury zabavili i přístroje, které měly umožňovat odposlouchávání hovorů a emailů. K tomu se následně vyjadřovali politici i sám ředitel Slovenské informační služby, jenomže z chaosu jejich vyjádření je jasné jenom to, že se nejedná o zásah cizího státu.

Jak je tedy možné odposlouchávat email?

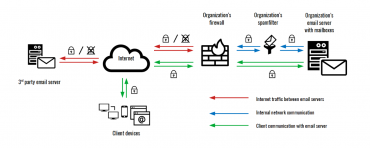

V běžném schématu emailové komunikace není nic speciálního. Pokud považujeme nižší vrstvy OSI modelu za dostatečně bezpečné (například dobrá fyzická bezpečnost, nebo třeba bez BGP hijacku), zohledníme nasazení SPF a DKIM (nebo dokonce na DMARC), které ale nechrání proti narušení důvěrnosti, a doufáme, že konfigurace emailových služeb je v souladu s best practice, pak jedinou potenciálně nezabezpečenou komunikací může být komunikace mezi emailovým serverem třetí strany do internetu a firewallem naší organizace. Jinak by měla být celá komunikace chráněná pomocí TLS, a to včetně interní komunikace a komunikace mezi klientem a serverem.

Z pohledu uložených dat můžeme zašifrovat souborový systém, kde jsou mailboxy, nebo přímo celou databázi mailboxů. Pak je email v čistém textu čitelný jenom v bodě, kde se ukončuje TLS spojení. Tady může nastoupit šifrování mezi klienty (PGP nebo S/MIME), které chrání tělo emailu v průběhu komunikace i po uložení do mailboxu na serveru nebo na klientském zařízení.

Když pak uvážíme zabezpečení operačních systémů emailového serveru a klienta, všech komponentů a jejich aktuálnost, i třeba jejich fyzickou bezpečnost (zejména u klientského zařízení), snížili jsme většinu rizik na minimum. Zůstává jenom osmá vrstva OSI modelu, ale i uživatelské chyby je možné redukovat neustálým tréninkem, školením nebo uplatněním uznávaných doporučení. To už zní celkem dobře a míst na odposlouchávání je najednou poskrovnu.

Jenomže tohle by byl ideální scénář. Proto to jsme to zkusili v praxi, a rychlý, neinvazivní a neagresivní průzkum jsme provedli pomocí pasivního DNS a dalších veřejných služeb, abychom nikomu neuškodili.

Průzkum domén

Pokud zvážíme fakt, že mělo dojít k údajnému odposlouchávání emailů, ideálním místem k tomu by byl systém, kde se všechny emaily pro doménu gov.sk potkávají. Tím je systém v MX záznamu mail.gov.sk. Rychlým průzkumem jsme identifikovali 163 doménových záznamů druhého, třetího, čtvrtého i pátého řádu, které využívají stejný MX a tedy emaily pro tyto domény zpracovává jeden systém. Číslo není ničím výjimečné, myslíme si, že těch záznamů může být víc.

Kontrola SPF

Až 27 ze 163 záznamů domén nemá žádný SPF záznam, mezi nimi jsou i domény druhého řádu. Zbytek tvoří domény čtvrtého nebo pátého řádu. S nimi související domény třetího řádu mají SPF záznam. Tato zvláštní konfigurace by mohla poukazovat na hvězdičkové domény a možný hvězdičkový SPF záznam, nicméně žádná doména tak není nakonfigurovaná.

Výsledek: Útočníci se při posílání emailů mohou vydávat za zaměstnance 27 slovenských státních institucí. Ve Virusfree.cz sbíráme informace z botnetů a zneužití těchto domén jsme již zaznamenali (sender domain spoofing).

DKIM a DMARC

Prověřování DKIM a DMARC záznamů je složitější, protože informace o selektorech nejsou dostupné jednoduchým způsobem. Pomocí pasivního DNS jsme získali informace pouze o dvou doménách, které využívají DKIM. Snad je takových domén více. Pasivní DNS bohužel neodhalilo ani jednu doménu, která by využívala DMARC.

Výsledek: Doufáme, že domény využívají alespoň DKIM. DMARC by byl nadstandard, i když v případě vládních institucí by to měla být nutnost.

Další DNS záznamy

Očekávali bychom, že vládní instituce bude využívat DNSSEC. Bohužel, ani jedna z prověřovaných domén tuto technologii nevyužívá. Nečekejte ani záznamy TLSA, které by naznačovaly moderní způsob ochrany služeb, protože žádné v konfiguraci slovenských vládních domén nejsou. O MTA-STS nemluvě.

Výsledek: Důležité služby nejsou chráněny dostupnými a moderními standardy v DNS.

Client-to-client šifrování

Důvěrnost přenášené informace je možné zabezpečit nejen pomocí TLS, ale také šifrováním mezi klienty. V případě emailu se nabízí S/MIME nebo GPG/PGP. Informaci o využití S/MIME nemáme, mohli jsme se ale podívat na to, kolik veřejných klíčů PGP najdeme. Bylo jich méně než 60, některé velmi staré, jiné již revokované.

Výsledek: Nebudeme komentovat, každý ať si udělá obrázek.

TLS

Jen krátce, protože naše přehlídka je téměř u konce. V miliardě investovaných eur se nenašly peníze na certifikát renomované certifikační autority. Výsledek tedy ani psát nebudu.

Shrnutí

Moderní standardy nejsou implementované, konfigurace SPF pokulhává, a naděje, že snad DKIM bude použit, je malá. Je tedy jasné, že slovenská vládní síť GOVNET má, co se týče bezpečnosti emailů vážný problém, a nesouvisí vůbec s odposloucháváním. Zkušenost praví, že jeden špatně nakonfigurovaný nebo zranitelný systém poukazuje na možnost dalších podobných problémů uvnitř. A to je děsivé.

Jak již bylo řečeno, Slovensko za digitalizaci ve státní správě utratilo víc než miliardu eur. Kolabující portál Slovensko.sk je vizitkou eldoráda, které tam stát dopustil a dodavatelé využili. Hledat pak jakousi krabičku, která může za nepotvrzené odposlouchávání, je, podle mého názoru, jenom snaha politiků zbavit se odpovědnosti. Snad se alespoň Česká republika poučí.

Zvídavým čtenářům nabízíme také pohled na to, jak bezpečnost emailů řeší australská vláda.