AT příkazy byly původně vytvořeny na začátku 80. let pro ovládání prvních telefonních modemů. Umožňovaly pomocí sériové linky komunikovat s modemem a provádět různé akce týkající se spojen: vytáčení, zavěšení, změnu parametrů linky a podobně.

Většina uživatelů ovšem neví, že tento princip přetrval až do dnešních časů a moderní chytré telefony stále umožňují tuto funkci využít. Můžete tak pomocí nich připojit k internetu další zařízení. Telefon se pak chová sám o sobě jako modem.

Existuje řada standardizovaných AT příkazů, které podporují všechny telefony. Někteří výrobci ale sadu doplnili vlastními příkazy, které dovolují provádět nebezpečné akce: ovládat displej, dostat se k datům z kamery nebo třeba aktualizovat firmware. Detaily popisuje zpráva ATtention Spanned: Comprehensive Vulnerability Analysis of AT Commands Within the Android Ecosystem [PDF].

Dva tisíce telefonů

Vědci z University of Florida, Stony Brook University a Samsung Research America zveřejnili výsledky své velké studie, ve které prozkoumali více než 2000 firmwarů pro různé telefony s Androidem mnoha různých výrobců. Zjišťovali v nich, jaké AT příkazy dané operační systémy umožňují využívat.

Zkoumán byl software celkem 11 známých výrobců: ASUS, Google, HTC, Huawei, Lenovo, LG, LineageOS, Motorola, Samsung, Sony a ZTE. Celkem bylo objeveno 3500 různých AT příkazů, některé z nich mohou vést k velmi nebezpečným akcím.

Rozhraní je přitom dostupné přes USB, takže útočníkovi se stačí dostat fyzicky k telefonu nebo třeba upravit nabíjecí stanici volně přístupnou v obchodním domě. Jakmile uživatel připojí své zařízení, může být telefon ovládnut pomocí skrytých AT příkazů, o kterých uživatel neměl ani tušení.

Riziko je přitom velmi reálné, příkazy umožňují například: odemknutí displeje, simulaci dotyků na obrazovce, obcházení bezpečnostních mechanismů v Androidu, vyčtení citlivých údajů nebo rovnou výměnu firmware v telefonu.

Utajené ovládání

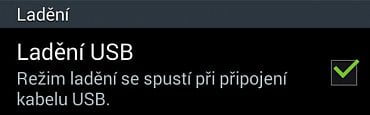

V lepších případech je rozhraní dostupné jen v případě, že je v telefonu zapnuté ladění pomocí USB. Zpráva ale upozorňuje na to, že na řadě telefonů je možné AT příkazy použít v každé situaci. I pří zamčeném telefonu s vypnutým laděním.

Tyto příkazy jsou navíc zcela nedokumentované, oficiální materiály výrobců dokonce nezmiňují existenci ovládacího rozhraní. Přestože se už dříve vědělo, že některé přístroje podobné útoky dovolují, toto je nejpodrobnější výzkum, který byl v této oblasti zatím proveden.

Vědci zveřejnili také demo, na kterém ukazují reálný útok na telefon LG G4. Nejprve ovládají dotykové rozhraní přístroje, poté si tímto způsobem zapnou ladění USB, přečtou si log a stáhnou z SD karty libovolné soubory.

Největším nebezpečím je možnost simulovat dotyky na displeji, což umožní provést prakticky jakoukoliv uživatelskou akci včetně vypnutí bezpečnostních opatření v systému a instalace špehovacího software. Nic netušící uživatel odpojí telefon z cizí nabíječky a už může být navždy sledován.

Výrobci byli upozorněni

Všichni výrobci, v jejichž přístrojích byl tento problém zaznamenán, prý byli předem upozorněni. Výzkumný tým také zveřejnil databázi přístrojů, u kterých bylo objeveno problematické rozhraní.

Zatím byly testovány jen přístroje s Androidem a přístup přes USB. V plánu je taky otestovat přístroje od Apple a zjistit, zda u některých telefonů není možné AT příkazy posílat pomocí Wi-Fi nebo třeba Bluetooth.

Byl také zveřejněn skript, který vědci používali k automatickému průzkumu firmware a vyhledávání AT příkazů.